Cyber Kill Chain et Mitre Att&ck : comprendre ces deux piliers essentiels de la cybersécurité

La cybersécurité repose sur des modèles pour anticiper et contrer les attaques. Parmi eux, la Cyber Kill Chain et le MITRE ATT&CK se distinguent, chacun offrant une perspective unique sur le cycle de vie des menaces.

Dans cet article, nous explorerons l’importance de la Cyber Kill Chain et de MITRE ATT&CK, leurs rôles dans les opérations de sécurité, et comment ils permettent aux organisations de renforcer leur posture de cybersécurité.

La Cyber Kill Chain : origine et principes clés

La Cyber Kill Chain, développée par Lockheed Martin en 2011, s’inspire directement de stratégies militaires visant à rompre les chaînes d’attaque en ciblant leurs maillons faibles. Lockheed Martin a transposé cette logique/stratégie à la cybersécurité pour contrer les menaces persistantes avancées (APT) sur 7 étapes, l’idée est que plus la défense intervient tôt, plus le coût de l’attaque pour l’attaquant augmente. La Cyber Kill Chain joue un rôle crutial pour aider les organisations à mettre en place une cyberdéfense structurée et efficace. Ainsi, elles peuvent prévoir les attaques avant qu’elles ne se produisent. Ses 7 étapes :

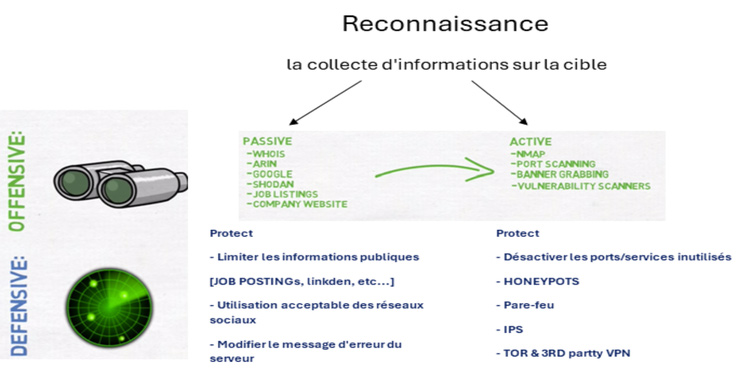

1. Reconnaissance des failles

Objectifs offensifs des assaillants : Collecte d’informations sur la cible (sites web, réseaux sociaux, WHOIS, Shoden, Maltego)

Stratégie défensive :

- Surveillance des fuites de données (Dark Web).

- Formation des employés à la confidentialité

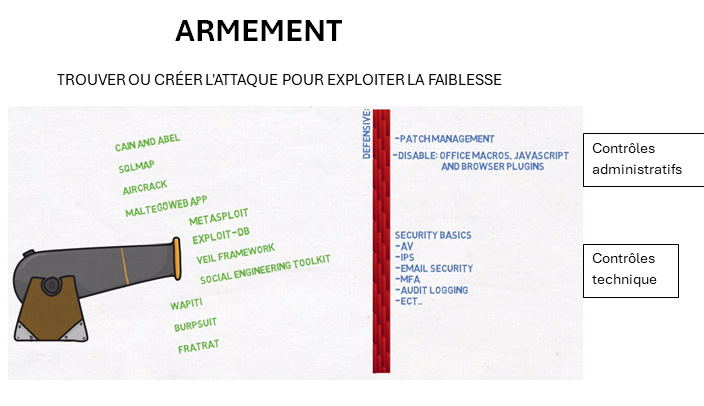

2. Armement

Objectifs offensifs des assaillants : Création de malwares combinant l’exploitation des failles de vulnérabilité et des charges malveillantes (ex : PDF piégé)

Stratégie défensive :

- Mise à jour régulière des logiciels.

- Analyse heuristique des fichiers entrants

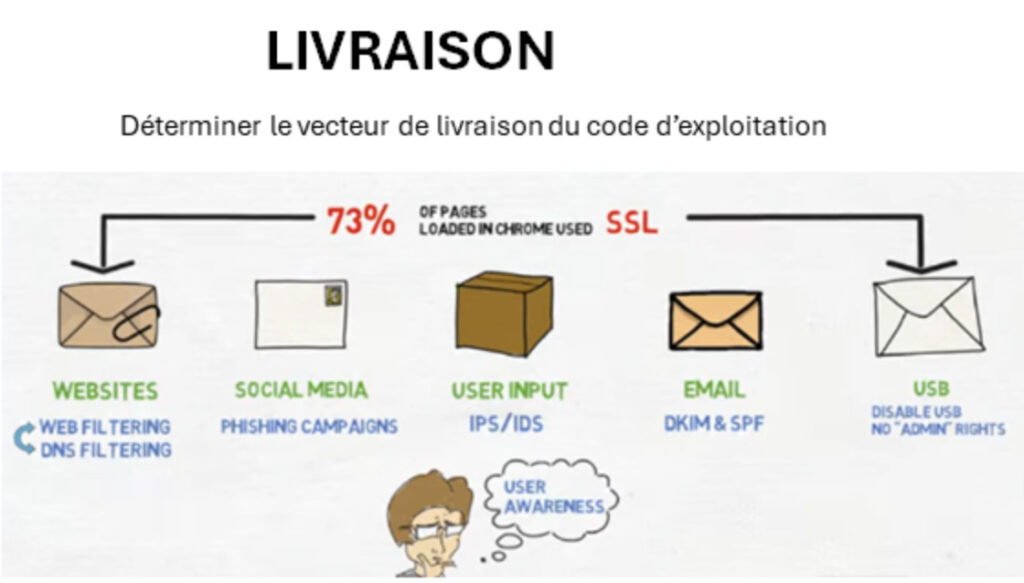

3. Livraison (Delivery)

Objectifs offensifs des assaillants : Envoi du vecteur d’attaque (phishing, USB infectés).

Stratégie défensive :

- Filtrage anti-spam avancé.

- Désactivation des ports USB non essentiels

- Formation des collaborateurs

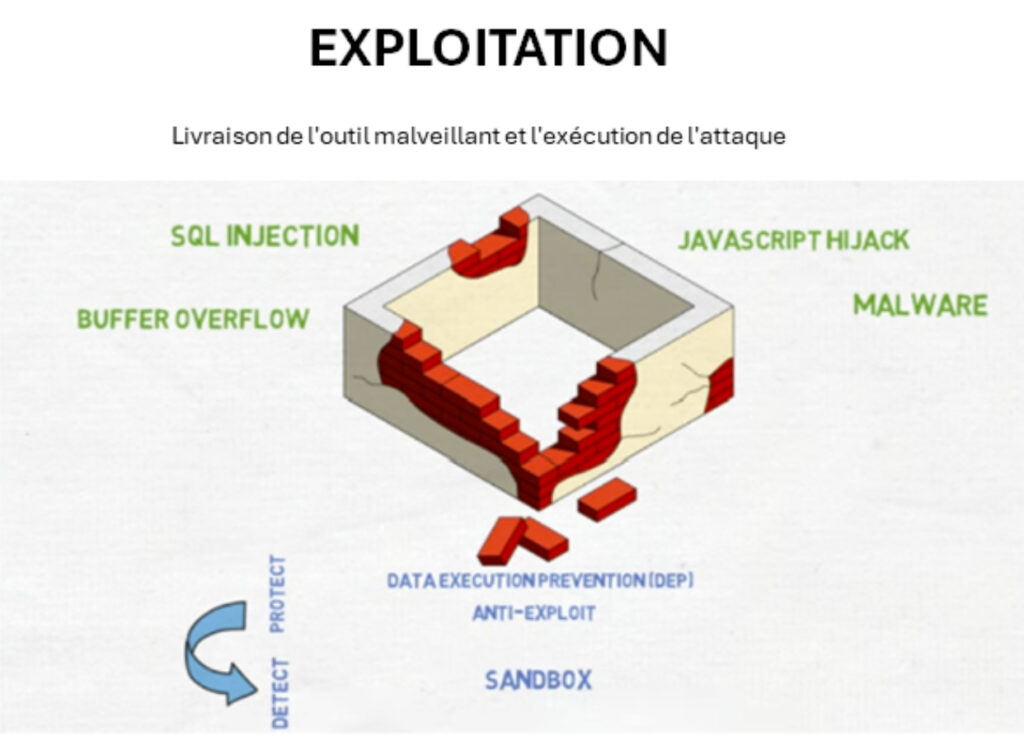

4. Exploitation

Objectifs offensifs des assaillants : exécution du code via une vulnérabilité connue et non patchée. CVE = Common Vulnerabilities and Exposures

Stratégie défensive :

- Correctifs automatisés (patch management).

- Systèmes de détection d’intrusion (IDS)

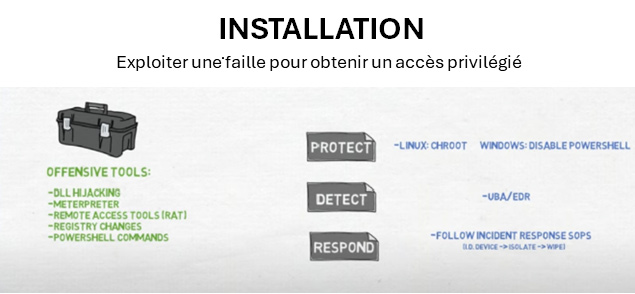

5. Installation

Objectifs offensifs des assaillants : Mise en place d’une porte dérobée pour accès persistant.

Stratégie défensive :

- Surveillance des processus inhabituels.

- Politiques de restriction d’installation logiciel

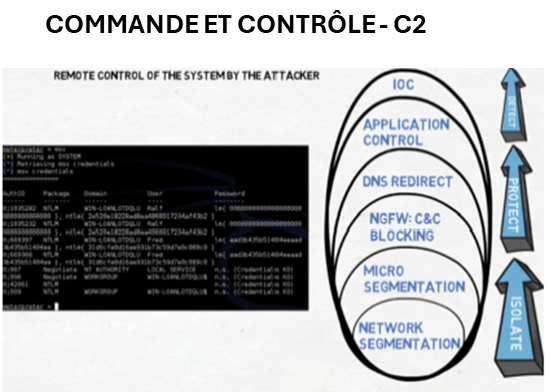

6. Commande et contrôle (C2)

Objectifs offensifs des assaillants : Établissement d’un canal de communication avec leur serveur.

Stratégie défensive :

- Blocage des domaines malveillants via DNS (Domain Name Server)

- Analyse du trafic réseau sortant

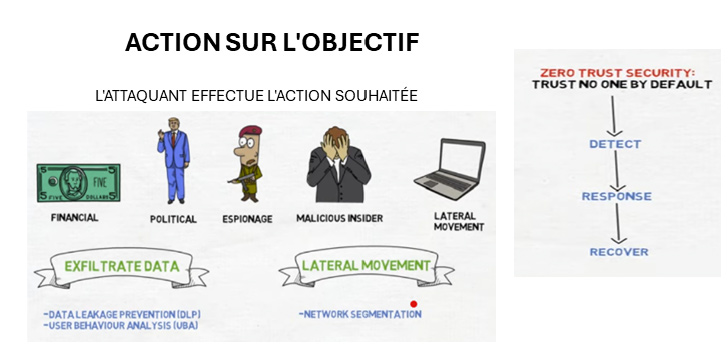

7. Actions sur objectifs

Objectifs offensifs des assaillants : exfiltration de données ou sabotage.

Stratégie défensive :

- Chiffrement des données sensibles.

- Plans de réponse aux incidents (CSIRT)

L’utilisation de la Cyber Kill Chain dans l’analyse des menaces

Utiliser les principes de la Cyber Kill Chain dans l’intelligence de la prévention des menaces améliore le suivi des attaques. Elle permet d’ajuster les réponses adaptées. Elle est indispensable pour planifier des réponses aux incidents en offrant une structure d’analyse.

La Cyber Kill Chain offre une cartographie prédictive des attaques, mais son efficacité dépend de :

- L’automatisation des contrôles défensifs à chaque étape.

- L’analyse post-intrusion pour identifier les maillons faibles.

- L’intégration avec d’autres Framework comme Mitre Att&ck détaillées ci-dessous

Complémentarité avec MITRE ATT&CK

Le Framework Mitre Att&ck est une base de connaissance conçue pour modéliser le comportement des attaquants. Initialement développé pour l’armée américaine, il décrit de manière détaillée les tactiques, techniques et procédures utilisées à chaque étape d’une attaque, de la reconnaissance jusqu’à l’impact.

Régulièrement mis à jour, il fournit des méthodes de détection et des stratégies de mitigation, et s’impose aujourd’hui comme un outil de référence pour les équipes de cybersécurité dans la détection, la chasse aux menaces et la réponse aux incidents.

Bien que souvent présentées comme des alternatives, la Cyber Kill Chain et le Framework Mitre Att&ck sont en réalité deux modèles complémentaires qui, utilisés ensemble, offrent une vision plus complète des menaces cybernétiques.

Aujourd’hui, Mitre.org est l’association à but non lucratif qui fait évoluer en permanence cette méthodologie défensive.

Synergie opérationnelle

En pratique, ces Framework se complètent de plusieurs façons :

- Localisation et spécification : la Cyber Kill Chain permet d’identifier à quelle phase se trouve une menace détectée, tandis que Mitre Att&ck précise exactement quelles techniques sont utilisées.

- Macro-vs Micro : La Kill Chain offre une vision macroscopique des attaques, alors que Mitre Att&ck fournit une analyse microscopique des comportements adverses.

- Adaptation contextuelle : Selon le contexte de l’entreprise (infrastructure cloud, données sensibles, etc.), ces Framework peuvent être combinés pour répondre à des cas d’usage spécifiques

Applications pratiques

Les équipes de sécurité peuvent exploiter cette complémentarité de plusieurs façons :

- Threat Intelligence : Utiliser Mitre Att&ck pour enrichir chaque phase de la Kill Chain avec des Tactiques, Techniques et Procédures (TTP) spécifiques.

- Détection : La Kill Chain aide à établir des contrôles de détection à chaque phase, tandis que Mitre Att&ck précise quels comportements surveiller.

- Réponse aux incidents : Identifier rapidement la phase d’attaque (Kill Chain) puis comprendre les techniques spécifiques (ATT&CK) pour une réponse appropriée.

L’utilisation conjointe des deux Framework offre plusieurs bénéfices :

- Évaluation plus précise des risques : Compréhension plus complète des menaces potentielles.

- Défense en profondeur : Capacité à interrompre les attaques à différents niveaux.

- Adaptabilité : Flexibilité face à l’évolution des menaces et des vecteurs d’attaque.

Conclusion

En conclusion, ces deux Frameworks sont très complémentaires et les organisations gagnent à exploiter leur complémentarité pour renforcer leur posture de sécurité globale, en combinant la vision structurée de la Cyber Kill Chain avec la richesse tactique de Mitre Att&ck.

Sources

- Lockheed Martin – Intelligence-Driven Defense (Kill Chain Whitepaper) https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html

- Etapes de la Cyber Kill Chain https://www.youtube.com/watch?v=II91fiUax2g&t=5s

- MITRE ATT&CK Framework https://attack.mitre.org/

- Synergie entre MITRE ATT&CK et le Cyber Kill Chain https://www.exabeam.com/explainers/mitre-attck/cyber-kill-chain-vs-mitre-attck-4-key-differences-and-synergies/