Bien réussir le démarrage d’une mission en informatique

Vous allez commencer une mission en informatique, ou accueillir un.e consultant.e qui démarre. Il est très important de réussir cette prise de poste de part et d’autre pour que l’équipe soit opérationnelle le plus rapidement possible et sur une dynamique positive.

Vous vous êtes rencontrés en entretien, et vous vous êtes choisis, bravo ! Le démarrage de la mission est également un moment majeur. Ces quelques paragraphes visent à récapituler quelques facteurs clés de succès.

Vous accueillez un.e consultant.e ?

Vous l’avez choisi.e pour résoudre une problématique en raison de ses expertises, sur votre besoin important, qui mérite que votre organisation mobilise des ressources. Le ou la consultant.e ne peut pas tout connaitre de votre organisation (ni ses atouts, ni ses contraintes), ni de votre contexte technologique. S’il ou elle en maitrise 70%, et connait les bases pour rapidement monter en compétence sur 20 à 25% de plus, c’est déjà très bien.

Votre objectif va être qu’il ou elle devienne opérationnel.le le plus rapidement possible sur 95% du scope, et comprenne également le fonctionnement de votre organisation, dont toutes les règles ne sont pas forcément écrites. Cela nécessite un temps d’« onboarding » incompressible, qui va de deux semaines jusqu’à douze semaines si votre contexte technologique est très complexe, pendant lequel vous et votre équipe allez devoir surinvestir en pédagogie. Un consultant n’est là que pour un temps donné, plusieurs mois ou plusieurs années, mais il est également important de l’intégrer humainement pour qu’il ou elle donne le meilleur pendant cette période.

Dans l’esprit, l’intégration d’un consultant n’est pas très différente de celle d’un CDI. Vous pouvez attendre que la personne soit plus rapidement opérationnelle, et vous n’avez pas à faire de projection sur sa carrière. Pour le reste, c’est un membre de l’équipe qui doit interagir avec les autres en y étant intégré pour le mieux afin que sa mission soit un succès.

Vous pouvez l’accueillir le premier jour en l’invitant à déjeuner avec les autres membres de l’équipe. Pensez à lui partager toutes les informations pratiques et utiles au quotidien, et lui indiquer qui seront ses interlocuteurs. Vous pouvez lui transmettre la documentation technique sur les équipements et systèmes dont il ou elle aura besoin si elles sont disponibles. N’hésitez pas à lui faire signer un accord de confidentialité si votre organisation ou que les circonstances l’exigent. Indiquez-lui également les horaires, les principaux process et « rituels » de fonctionnement. Si une personne de l’équipe peut jouer le rôle de « binome », pour l’accompagner sur le quotidien, c’est un vrai plus. Pensez à l’inviter à prendre un café de temps à autre, et à lui partager les coordonnées des autres membres de l’équipe afin de pouvoir vous appuyer également sur des relations informelles.

Les premiers jours sont critiques et il est utile de matérialiser par un petit emploi du temps, potentiellement avec des créneaux de rencontre avec les principaux interlocuteurs. Si un ordinateur ou des accès doivent être donnés, il est important d’anticiper de façon à pouvoir le rendre actif le plus rapidement possible. C’est assez frustrant de passer plusieurs jours à attendre sa machine et ses accès… et également couteux pour l’organisation.

Un court point d’étape peut être organisé tous les jours au départ de façon à répondre aux questions. Par la suite, le point d’étape peut devenir hebdomadaire, en plus des réunions d’équipe. Il s’agit bien entendu de passer vos consignes, mais également de répondre aux interrogations ou aux remarques. N’hésitez pas à donner un feedback assez rapidement, sur ce qu’il ou elle a pu apporter comme éclairage réussi, mais aussi sur les éléments de la mission restant à comprendre, ou sur les ajustements nécessaires.

Vous pouvez demander un petit « rapport d’étonnement » après un ou deux mois : il vous apportera un recul sur votre organisation toujours utile, à la lumière de ses expériences passées. Vous obtiendrez ainsi des éléments très utiles de « benchmark » sur votre organisation.

Vous saurez probablement après quelques semaines pendant combien de temps vous aurez besoin de son aide. Indépendamment de la dimension contractuelle, pensez à lui indiquer au moins un mois à l’avance que sa mission prendra fin, de façon à ce que vous puissiez conjointement vous organiser pour la clore dans les meilleures conditions, cela lui permettra également d’indiquer sa disponibilité et de reprendre une nouvelle mission au plus tôt, en gardant pour la suite d’excellentes relations.

Vous démarrez votre mission ?

Pendant ces premiers jours, vous aurez l’occasion de montrer à votre référent, et aux autres personnes de l’équipe, que vous êtes la bonne personne pour cette mission. Mais il faut bien comprendre les codes de l’organisation. L’enjeu principal est que le renouvellement de votre mission, généralement après 2 à 3 mois, ne soit qu’une formalité.

La première phase est de bien comprendre son contexte technologique et humain.

Coté technologie, vous devez aller à la chasse aux infos et tout n’est pas forcément documenté. Il est peu probable que vous connaissiez l’intégralité des solutions et matériels déployés, il va donc aussi probablement falloir vous renseigner par tous les moyens : vos collègues bien entendu, les documentations disponibles, potentiellement via vos connaissances si nécessaire, en faisant très attention à la confidentialité des informations que vous partagez.

Côté humain, vous intégrez une équipe où vous devez comprendre qui fait quoi et qui sait quoi. Il y a un référent (qui est normalement le manager) et il y a des compétences. C’est le moment de vous faire des amis. Soyez à l’écoute. Vous avez quelques jours où vous pouvez poser toutes les questions. C’est le moment de créer des relations formelles et informelles avec l’équipe. Proposez d’aller déjeuner ou prendre un café avec vos collègues s’ils ne le font pas. Vous devez rapidement comprendre sur qui vous appuyer pendant votre mission, au quotidien mais aussi en cas de crise. S’il y a un.e assistant.e dans l’équipe, soignez votre relation avec cette personne qui vous sera d’un grand secours pour toutes vos questions pratiques : badges, accès, ordinateur, rendez-vous…

Il y a parfois des relations politiques dans l’organisation. Vous pouvez les entendre et les comprendre, mais ne rentrez surtout pas dedans. Restez positif en toute circonstance et évitez toute critique vis à vis des autres ou des choix faits précédemment. Vous êtes consultant, vous apportez vos compétences pour une durée donnée, et c’est tout.

Soignez votre image et votre communication. Soyez ponctuels, dites bonjour, c’est le minimum. Pensez à parler doucement et distinctement, évitez les tics de langage. A l’écrit (mails, messages instantanés…), une bonne orthographe servira fortement votre image. Vous pouvez utiliser un correcteur d’orthographe, ou un traducteur si le français n’est pas votre langue maternelle et que vous avez un doute. Répondez assez rapidement aux messages, même pour dire merci, ce qui en accusera réception. Soyez calme et posé. Pensez à ranger votre espace de travail. Adoptez une posture ouverte et positive. 80% de la communication que les autres perçoivent de vous est « non verbale » : pensez à sourire, évitez de vous avachir sur votre siège, adoptez une tenue vestimentaire la plus similaire à celle de l’organisation, propre en toute circonstance.

En télétravail, les bonnes pratiques de l’entretien sont de rigueur : éclairage, qualité de la connexion et du son, regard vers la caméra. Ne débranchez la caméra que si tous les autres le font. La ponctualité est aussi très importante. Pensez à répondre rapidement aux messages instantanés (Teams, Slack, textos…) car cela aussi servira votre image.

Identifiez dans votre mission quelques points que vous pouvez vite traiter, les « Quick Wins ». Cela vous permettra de gagner la confiance et l’estime de votre entourage, dont votre référent. Il est implicitement attendu du consultant qui arrive qu’il soit rapidement opérationnel, c’est très utile si vous avez une façon de le montrer. Et peu à peu, vous devrez comprendre comment vous allez vous rendre indispensable à cette organisation qui vivait très bien sans vous jusque-là.

S’il ne le fait pas, convenez d’un point de rendez-vous hebdomadaire avec votre référent, même rapide. Ce sera pour vous l’occasion de poser toutes les questions que vous aurez noté pendant la semaine, et pour lui de vous faire part de ses demandes. Ce sera surtout pour vous la façon de garder le lien humain et d’éviter les non-dits. Vous pouvez demander un feedback sur votre travail de façon à vous ajuster. Lorsque vous avez un impératif personnel, ou un congé que vous souhaitez prendre, prévenez le plus longtemps à l’avance possible et laissez-le par écrit de façon à éviter tout malentendu le jour J.

Enfin, la culture de l’organisation est très importante : acronymes, horaires, reportings, manière d’adresser les imprévus, « cérémonies » régulières, regles non dites… Observez et imitez. Vous devez vous fondre dans le décor. Si vous avez des connexions dans l’organisation (anciens collègues, amis communs…) n’hésitez pas à reprendre contact, ils auront peut-être de précieux conseils.

Sauf exception, une bonne mission dure au minimum 12 mois, c’est le temps qu’il faut pour accomplir un projet significatif, et constituer une expérience valorisante pour votre CV. C’est aussi le temps qu’il faut pour se faire des relations durables, et basées sur la confiance. Elles vous serviront de référence pour vos futures missions, et elles vous permettront peut-être d’en décrocher une suivante, dans l’organisation ou dans une autre organisation.

Ces quelques trucs sont également disponibles ici dans une courte video !

Tout le meilleur pour cette prise de poste !

QRADAR

Qradar, développé par IBM, est une plateforme SIEM hautement évolutive et intégrée, conçue pour répondre aux besoins des entreprises très exigeantes en matière de sécurité. En combinant la surveillance des événements, la gestion des informations de sécurité et l’analyse avancée des menaces emergeantes, Qradar offre une visibilité simple et complète sur la cybersécurité de l’entreprise.

Qradar propose deux modèles de licence :

- Un modèle d’utilisation basé sur les événements par seconde (EPS) et les flux par minute (FPM)

- Un modèle Enterprise basé sur le nombre de serveurs virtuels gérés utilisés.

Les évolutions récentes de Qradar mettent l’accent sur l’automatisation et l’intégration pour améliorer l’efficacité opérationnelle et la détection des menaces en temps réel. Des fonctionnalités telles que l’intégration avec IBM Watson for Cyber Security permettent d’appliquer l’intelligence artificielle et l’analyse cognitive pour identifier les menaces émergentes et y répondre de manière proactive.

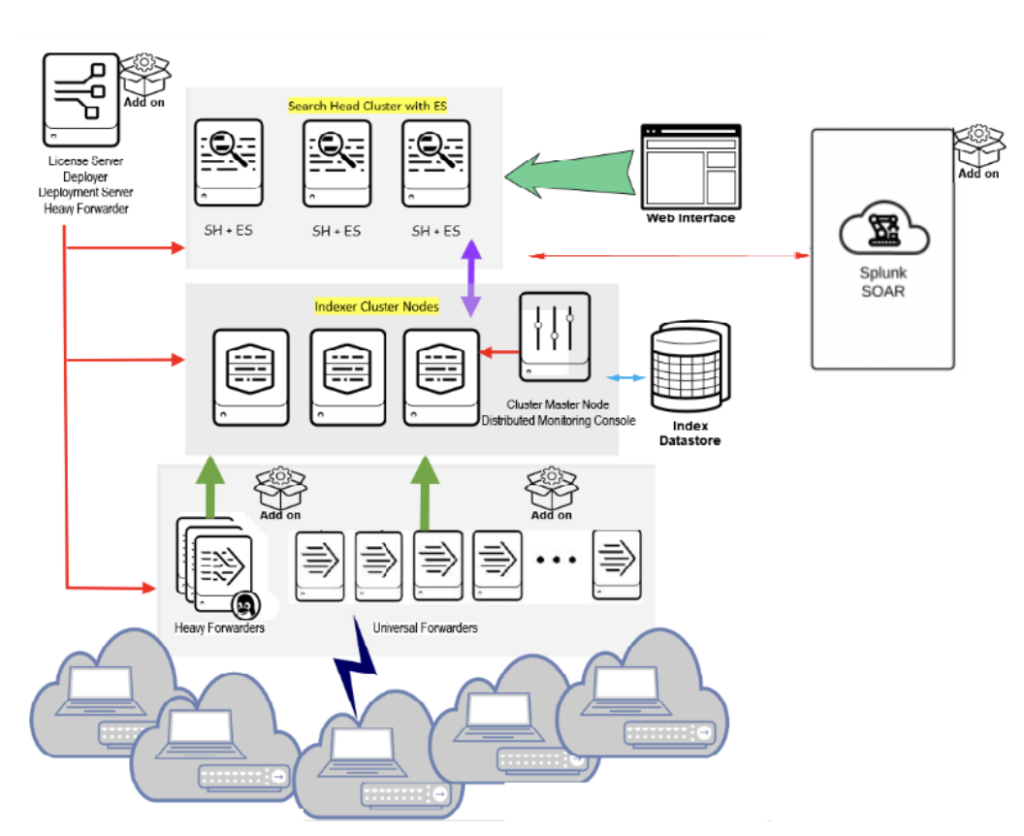

IBM QRadar peut être installé sur un seul serveur, mais selon les performances requises et les exigences de disponibilité, le SIEM peut aussi être construit à partir de plusieurs ressources.

ELK (Elasticsearch, Logstash, Kibana)

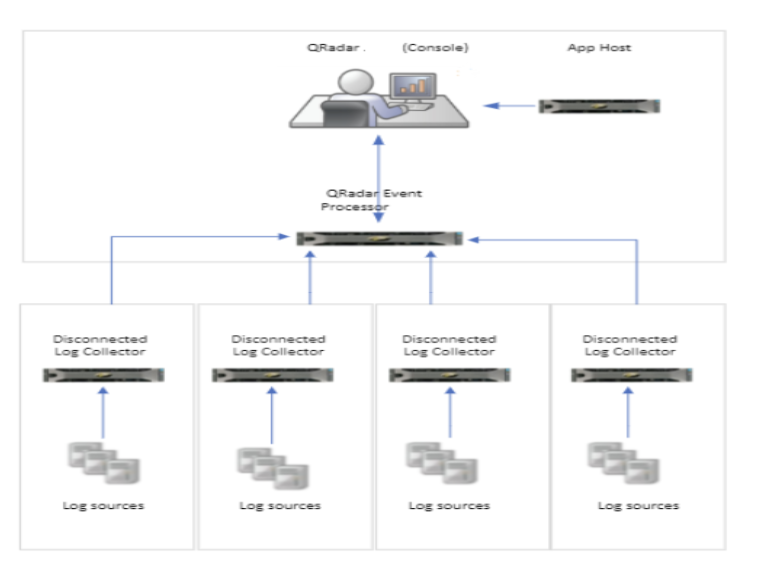

ELK, également connu sous le nom de Stack ELK, est une suite de logiciels Open Source largement utilisée pour l’analyse des journaux et la visualisation des données. Composé d’Elasticsearch pour le stockage et la recherche, de Logstash pour la collecte et la transformation des données, et de Kibana pour la visualisation et le tableau de bord, ELK offre une solution complète et évolutive pour la gestion des logs et la sécurité, avec une pleine transparence sur le code source, maintenu par une communauté très active.

Les évolutions récentes d’ELK se concentrent sur l’amélioration des capacités de détection des menaces, sur la simplification de son déploiement et de son utilisation. Des modules spécifiques de sécurité ont été ajoutés pour faciliter l’intégration des journaux de sécurité et la détection des comportements suspects, renforçant ainsi la position d’ELK en tant que solution SIEM open source de premier plan.

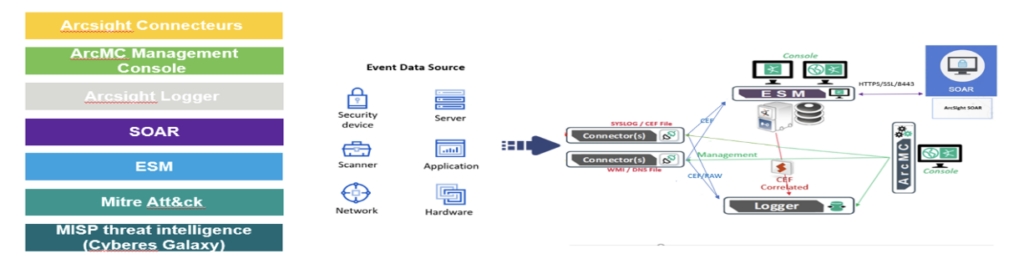

Arcsight, un acteur adapté aux infrastructures basées sur des datacenters

ArcSight, développé par Micro Focus/OpenText, est une plateforme SIEM hautement intégrée conçue pour répondre aux besoins complexes des grandes organisations. Il offre une gamme complète de fonctionnalités de sécurité, allant de la surveillance des événements à la gestion des informations de sécurité et à l’analyse avancée des menaces.

Les évolutions récentes d’ArcSight se concentrent sur l’amélioration de l’intégration avec d’autres outils de sécurité et sur le renforcement de sa capacité à détecter et à répondre aux menaces émergentes. De nouvelles fonctionnalités telles que l’automatisation des réponses aux incidents (SOAR) et l’intégration avec des technologies de pointe telles que l’IA renforcent la position d’ArcSight en tant que solution SIEM de premier choix pour les grandes organisations.

ArcSight facilite la visualisation, l’identification et l’analyse des menaces en intégrant des renseignements provenant de multiples sources de sécurité. Ses fonctionnalités comprennent :

- La surveillance des événements en temps réel et la corrélation avec les données d’ArcSight Enterprise Security Manager (ESM)

- L’analyse du comportement des utilisateurs avec ArcSight Intelligence (user behavior)

- La réponse et l’atténuation les cyberattaques avec ArcSight SOAR

- La coordination et la gestion des flux de données avec Transformation Hub

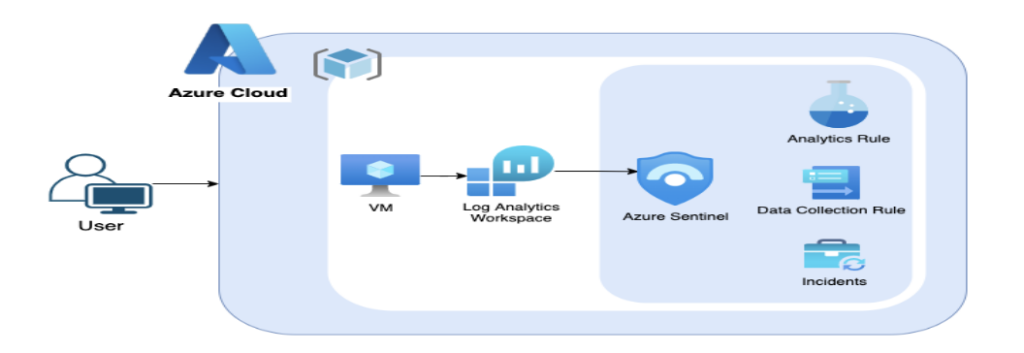

Microsoft Sentinel

Microsoft Sentinel est une plateforme de gestion de l’information et des événements de sécurité (SIEM) basée sur le cloud, particulièrement adaptée pour toutes les structures qui utilsent Azure. Elle permet aux organisations de collecter, analyser et agir sur les données de sécurité de l’ensemble de leur environnement informatique, y compris sur site et dans le cloud. Grâce à des fonctionnalités avancées telles que l’intégration native avec la galaxie de solutions Microsoft, l’intelligence artificielle et l’apprentissage automatique, Sentinel offre une visibilité approfondie sur les menaces, une détection rapide des incidents de sécurité et une réponse efficace aux cyberattaques.

En conclusion, il est important de bien choisir son SIEM !

Ces différentes technologies partagent la même philosophie, avec quelques différences de détail. Par la suite, le choix dépendra de l’infrastructure, du budget, des compétences disponibles et de la vision de chaque organisation.

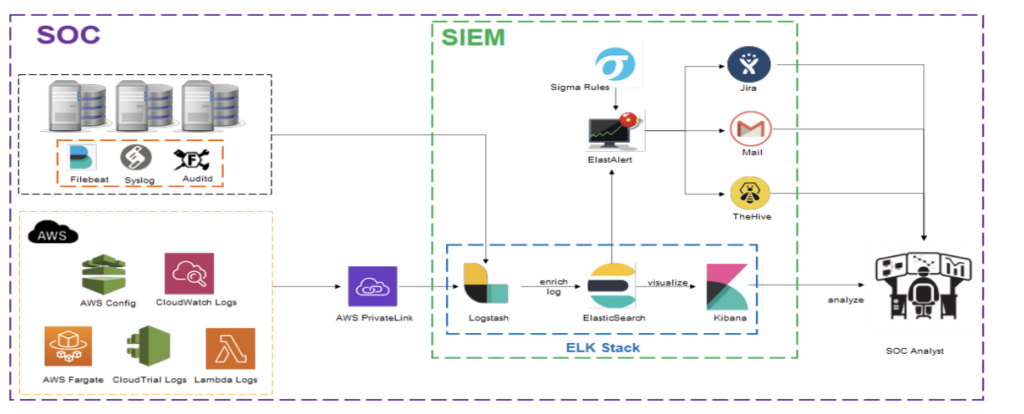

SIEM Splunk : Hautement flexible et évolutif, excellente capacité d’analyse des données non structurées, convivial pour les utilisateurs mais peut être coûteux pour les déploiements à grande échelle.

QRadar : Solide en termes de détection des menaces, bon support pour la conformité réglementaire, mais nécessite souvent une expertise spécialisée pour une mise en œuvre réussie.

ELK (Elasticsearch, Logstash, Kibana) : Solution open-source, hautement personnalisable, idéale pour les organisations ayant des besoins spécifiques, mais peut nécessiter des efforts supplémentaires pour la maintenance et la gestion.

ArcSight : Bonne capacité à détecter les menaces avancées, offre des fonctionnalités complètes de gestion des informations et des événements de sécurité (SIEM), mais peut être complexe à configurer et à gérer.

Microsoft Sentinel :Intégration native avec l’écosystème Microsoft et notamment Azure, forte capacité d’automatisation et d’orchestration grâce à l’intelligence artificielle, mais peut manquer de certaines fonctionnalités avancées présentes dans d’autres solutions.

A côté de ces solutions référentes, d’autres beaucoup plus accessibles émergent comme par exemple Logpoint qui a acquis récemment en France des références intéressantes.

Vous trouverez ici la vision du Gartner sur ces SIEM, et sur les autres solutions de marché. Ils ont évolué constamment pour relever les défis croissants de la sécurité informatique et les SOC sont mieux équipés que jamais pour protéger contre les menaces cyber les organisations qui s’en sont muni.

Les évolutions récentes des principaux SIEM témoignent de l’engagement continu des leurs éditeurs à fournir des solutions innovantes pour relever les défis de la sécurité informatique. En intégrant des technologies avancées telles que l’intelligence artificielle, et l’automatisation, ces plates-formes permettent aux entreprises de renforcer leur posture de sécurité et de mieux se protéger contre les cybermenaces, qui elles aussi progressent rapidement : ce jeu du chat et de la souris n’en est qu’à ses débuts !