Quelles leçons tirer de la panne Crowdstrike du 19 juillet 2024 ?

Des milliers d’entreprises du monde entier ont eu le 19 juillet et les jours suivants d’importants problèmes liés à une mise à jour de l’application de sécurité Crowdstrike Falcon, qui a touché dans le monde plus de 8 millions d’ordinateurs sous Windows, soit environ 1% des machines.

A la veille des Jeux Olympiques où tout le monde redoutait une effervescence des cyberattaques, personne ne s’attendait à encaisser un but contre son camp. Qui plus est d’une société de Cybersécurité en pointe sur son sujet et dont le slogan particulièrement critique à l’égard de Microsoft, était le suivant : « Cyber risks that start with Microsoft… end with CrowdStrike » (Les cyber-risques qui commencent avec Microsoft… se résolvent avec CrowdStrike).

Pour ceux qui ne connaissent pas cette solution, Crowdstrike Falcon est un “super antivirus” destiné principalement aux infrastructures des entreprises et capable de parer activement les attaques. C’est un EDR (Endpoint Detection & Response), comme Symantec et autres fournisseurs concurrents.

La mise à jour de Crowdstrike Falcon pour Windows diffusée à 7h du matin vendredi 19 juillet a rendu impossible le redémarrage des ordinateurs ayant reçu la mise à jour, lançant à la place le redoutable “Ecran Bleu de la Mort” (BSOD ou Blue Screen Of Death en anglais, et il est noir pour ceux qui utilisent Windows 11), ce qui a suspendu l’activité de compagnies aériennes et bien plus encore. C’est certainement le problème informatique le plus impactant du XXIè siecle, bien devant tous les virus et Rançongiciels, au moins en nombre de machines touchées. Le plus célèbre d’entre eux, Wannacry en 2017, n’avait touché “que” 300.000 ordinateurs. Il est trop tôt pour savoir si l’impact économique, qui se chiffrera en milliards, dépassera celui de NotPetyaen 2017 (estimé à $10Md).

Heureusement, l’équipe Crowdstrike a stoppé la mise à jour automatique 90 minutes plus tard, épargnant ainsi une grande partie des machines. Que ce serait-il passé sinon ?

De précieuses leçons de résilience

Si beaucoup d’efforts en Cybersécurité visent à se protéger de la malveillance, ce dysfonctionnement majeur, qui n’est pas lié à de la cybercriminalité, offre plusieurs leçons importantes sur la vulnérabilité des organisations et la capacité à bien gérer des incidents :

L’importance de tester tous logiciels et tous codes avant déploiement en production

Pourquoi des ordinateurs sont tombés en panne ? Car un nouveau patch (on le saura quelques heures plus tard, contenant un bug) a été déployé en automatique sur des ordinateurs en production. Il faut en effet “patcher” ses logiciels, pour être à jour et réduire la vulnérabilité des ordinateurs, cela reste une bonne pratique Cyber qui n’est pas remise en cause par cet incident.

En revanche, cela démontre, une fois de plus, qu’il faut tout tester avant de déployer et ne pas configurer ses ressources informatiques critiques en mode “upgrade automatique”. Toute organisation doit disposer de moyens techniques pour le test et la validation de ses logiciels et codes. Toute entreprise doit avoir une gestion de configuration de ses ressources en production, et doit piloter le changement de ces configurations. Si l’asset impacte l’activité économique de l’entreprise, ne pas laisser activer la configuration de mise à jour automatique, intégralement gérée par un fournisseur tiers en mode « As A Service ».

L’importance de tester sa Résilience

Les normes de cybersécurité comme l’ISO 27001 rendent obligatoire pour les organisations de disposer d’une infrastructure de secours et un modus operandi pour le mettre en œuvre rapidement, ce sont les fameux “Plans de Continuité d’Activité”. Il est indispensable de les tester en conditions réelles. Cela inclut des serveurs de sauvegarde, des centres de données multiples et des stratégies de reprise après sinistre. “C’est quand la marée baisse qu’on voit ceux qui se baignaient nus” disait Warren Buffet. Nous avons ainsi eu un “test” grandeur nature et riche en apprentissage.

L’importance de l’accès rapide à des experts

Lorsque l’incident est survenu, la cause a été identifiée assez rapidement sur les forums, notamment dans la zone Asie Pacifique car il était 15h à Sydney et tout le monde était alors sur le pont, il était compliqué de comprendre quels étaient les sous-systèmes éventuellement impactés dans chaque organisation et quels étaient les « effets de bord » sur la production informatique, cela nécessite un accès rapide aux « sachants » de l’entreprise.

Une communication Transparente

En cas de panne, une communication claire et transparente avec ses partenaires, avec les clients et les autres prenantes est cruciale. Cela permet de gérer au mieux les informations permettant de résoudre l’incident. L’ANSSIa été prompte à donner la solution sur son site, et cette information a vite été partagée, mais cela a mis encore de longues heures pour mettre en œuvre le correctif sur chaque machine touchée, et encore plus à reprendre le “backlog” des activités métiers qui n’ont pas été traitée pendant l’incident.

Évaluation et Amélioration Continue

Après une panne de ce type, il est important de mener une analyse Post Mortempour identifier les améliorations possibles de ses infrastructures. Quelques jours après, nous sommes encore en plein exercice, et il sera majeur.

En conclusion

La panne CrowdStrike souligne l’importance d’une préparation rigoureuse à la résilience des systèmes, et d’une réponse rapide et efficace aux incidents. Même lorsqu’elles n’ont pas été impactées parce qu’elles n’utilisent pas Crowdstrike ni Windows, les organisations se doivent de tirer des leçons de cette expérience pour améliorer leurs propres pratiques de gestion des incidents, y compris pour parer les « tirs amis ».

QRADAR

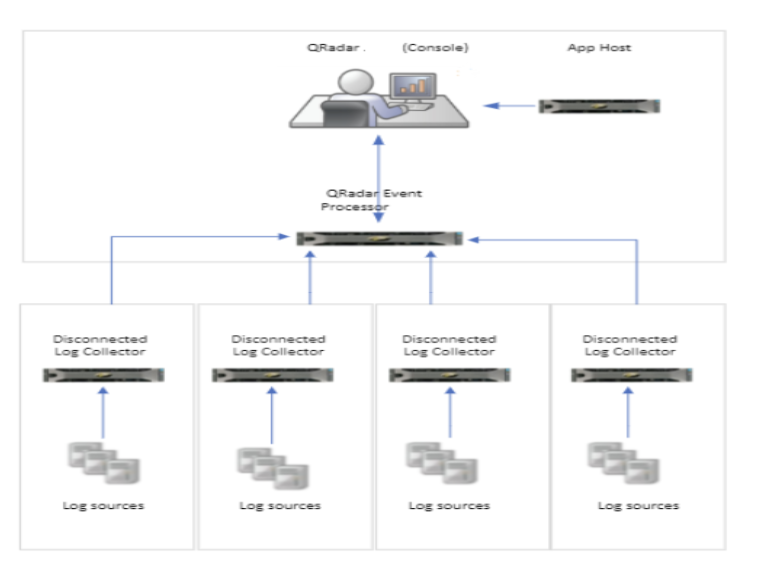

Qradar, développé par IBM, est une plateforme SIEM hautement évolutive et intégrée, conçue pour répondre aux besoins des entreprises très exigeantes en matière de sécurité. En combinant la surveillance des événements, la gestion des informations de sécurité et l’analyse avancée des menaces emergeantes, Qradar offre une visibilité simple et complète sur la cybersécurité de l’entreprise.

Qradar propose deux modèles de licence :

- Un modèle d’utilisation basé sur les événements par seconde (EPS) et les flux par minute (FPM)

- Un modèle Enterprise basé sur le nombre de serveurs virtuels gérés utilisés.

Les évolutions récentes de Qradar mettent l’accent sur l’automatisation et l’intégration pour améliorer l’efficacité opérationnelle et la détection des menaces en temps réel. Des fonctionnalités telles que l’intégration avec IBM Watson for Cyber Security permettent d’appliquer l’intelligence artificielle et l’analyse cognitive pour identifier les menaces émergentes et y répondre de manière proactive.

IBM QRadar peut être installé sur un seul serveur, mais selon les performances requises et les exigences de disponibilité, le SIEM peut aussi être construit à partir de plusieurs ressources.

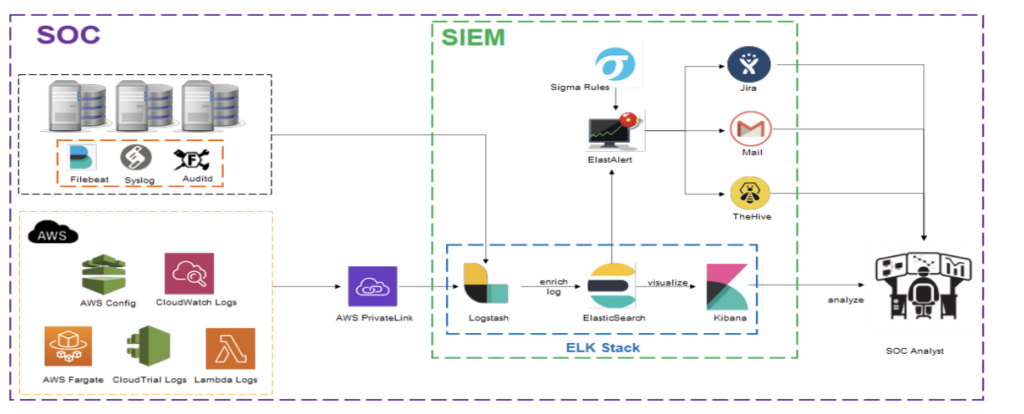

ELK (Elasticsearch, Logstash, Kibana)

ELK, également connu sous le nom de Stack ELK, est une suite de logiciels Open Source largement utilisée pour l’analyse des journaux et la visualisation des données. Composé d’Elasticsearch pour le stockage et la recherche, de Logstash pour la collecte et la transformation des données, et de Kibana pour la visualisation et le tableau de bord, ELK offre une solution complète et évolutive pour la gestion des logs et la sécurité, avec une pleine transparence sur le code source, maintenu par une communauté très active.

Les évolutions récentes d’ELK se concentrent sur l’amélioration des capacités de détection des menaces, sur la simplification de son déploiement et de son utilisation. Des modules spécifiques de sécurité ont été ajoutés pour faciliter l’intégration des journaux de sécurité et la détection des comportements suspects, renforçant ainsi la position d’ELK en tant que solution SIEM open source de premier plan.

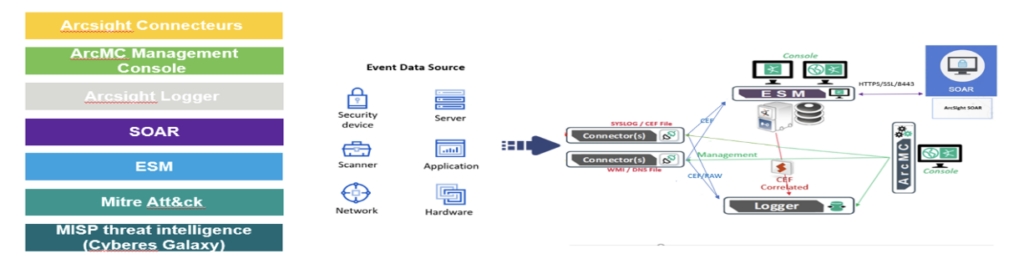

Arcsight, un acteur adapté aux infrastructures basées sur des datacenters

ArcSight, développé par Micro Focus/OpenText, est une plateforme SIEM hautement intégrée conçue pour répondre aux besoins complexes des grandes organisations. Il offre une gamme complète de fonctionnalités de sécurité, allant de la surveillance des événements à la gestion des informations de sécurité et à l’analyse avancée des menaces.

Les évolutions récentes d’ArcSight se concentrent sur l’amélioration de l’intégration avec d’autres outils de sécurité et sur le renforcement de sa capacité à détecter et à répondre aux menaces émergentes. De nouvelles fonctionnalités telles que l’automatisation des réponses aux incidents (SOAR) et l’intégration avec des technologies de pointe telles que l’IA renforcent la position d’ArcSight en tant que solution SIEM de premier choix pour les grandes organisations.

ArcSight facilite la visualisation, l’identification et l’analyse des menaces en intégrant des renseignements provenant de multiples sources de sécurité. Ses fonctionnalités comprennent :

- La surveillance des événements en temps réel et la corrélation avec les données d’ArcSight Enterprise Security Manager (ESM)

- L’analyse du comportement des utilisateurs avec ArcSight Intelligence (user behavior)

- La réponse et l’atténuation les cyberattaques avec ArcSight SOAR

- La coordination et la gestion des flux de données avec Transformation Hub

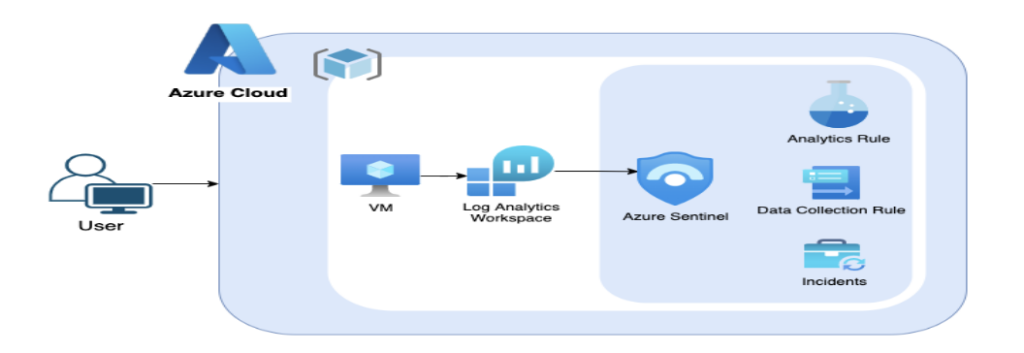

Microsoft Sentinel

Microsoft Sentinel est une plateforme de gestion de l’information et des événements de sécurité (SIEM) basée sur le cloud, particulièrement adaptée pour toutes les structures qui utilsent Azure. Elle permet aux organisations de collecter, analyser et agir sur les données de sécurité de l’ensemble de leur environnement informatique, y compris sur site et dans le cloud. Grâce à des fonctionnalités avancées telles que l’intégration native avec la galaxie de solutions Microsoft, l’intelligence artificielle et l’apprentissage automatique, Sentinel offre une visibilité approfondie sur les menaces, une détection rapide des incidents de sécurité et une réponse efficace aux cyberattaques.

En conclusion, il est important de bien choisir son SIEM !

Ces différentes technologies partagent la même philosophie, avec quelques différences de détail. Par la suite, le choix dépendra de l’infrastructure, du budget, des compétences disponibles et de la vision de chaque organisation.

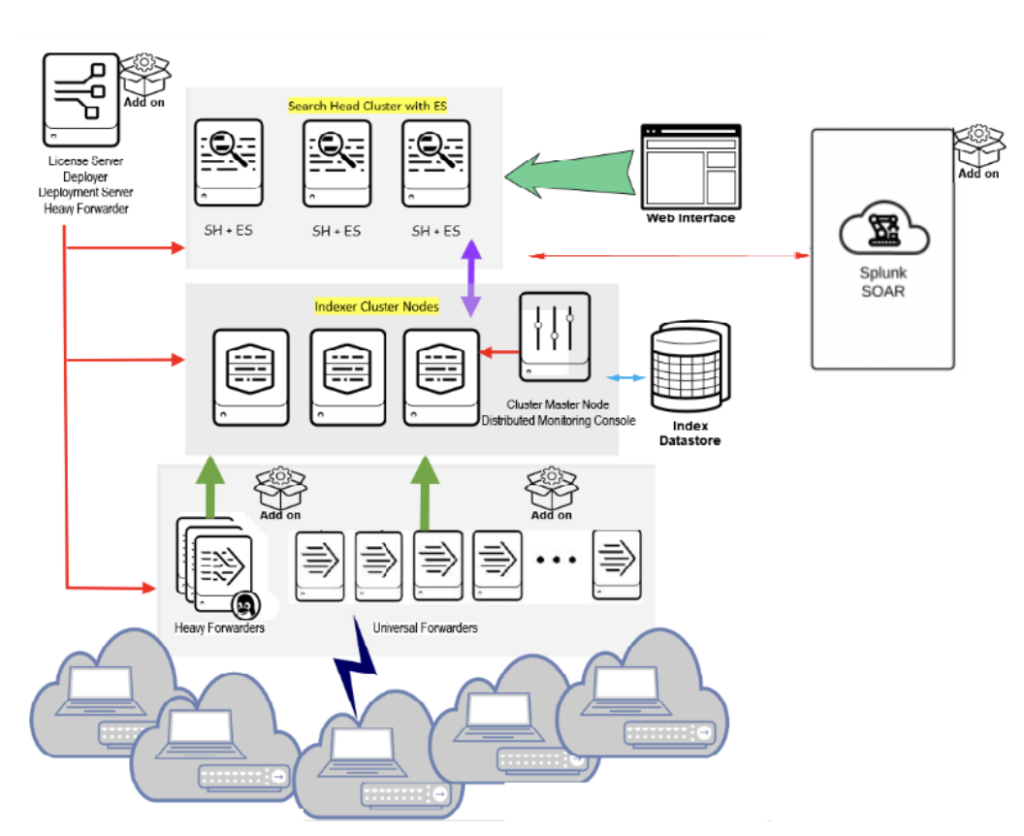

SIEM Splunk : Hautement flexible et évolutif, excellente capacité d’analyse des données non structurées, convivial pour les utilisateurs mais peut être coûteux pour les déploiements à grande échelle.

QRadar : Solide en termes de détection des menaces, bon support pour la conformité réglementaire, mais nécessite souvent une expertise spécialisée pour une mise en œuvre réussie.

ELK (Elasticsearch, Logstash, Kibana) : Solution open-source, hautement personnalisable, idéale pour les organisations ayant des besoins spécifiques, mais peut nécessiter des efforts supplémentaires pour la maintenance et la gestion.

ArcSight : Bonne capacité à détecter les menaces avancées, offre des fonctionnalités complètes de gestion des informations et des événements de sécurité (SIEM), mais peut être complexe à configurer et à gérer.

Microsoft Sentinel :Intégration native avec l’écosystème Microsoft et notamment Azure, forte capacité d’automatisation et d’orchestration grâce à l’intelligence artificielle, mais peut manquer de certaines fonctionnalités avancées présentes dans d’autres solutions.

A côté de ces solutions référentes, d’autres beaucoup plus accessibles émergent comme par exemple Logpoint qui a acquis récemment en France des références intéressantes.

Vous trouverez ici la vision du Gartner sur ces SIEM, et sur les autres solutions de marché. Ils ont évolué constamment pour relever les défis croissants de la sécurité informatique et les SOC sont mieux équipés que jamais pour protéger contre les menaces cyber les organisations qui s’en sont muni.

Les évolutions récentes des principaux SIEM témoignent de l’engagement continu des leurs éditeurs à fournir des solutions innovantes pour relever les défis de la sécurité informatique. En intégrant des technologies avancées telles que l’intelligence artificielle, et l’automatisation, ces plates-formes permettent aux entreprises de renforcer leur posture de sécurité et de mieux se protéger contre les cybermenaces, qui elles aussi progressent rapidement : ce jeu du chat et de la souris n’en est qu’à ses débuts !