La formation ISO 27001 Lead Implementer : un investissement stratégique en cybersécurité

La norme ISO 27001, référence internationale en matière de sécurité de l’information, offre un cadre structuré pour protéger les actifs précieux de votre entreprise : vos données, vos systèmes et votre réputation. Elle définit les exigences pour la mise en place d’un système de management de la sécurité de l’information (SMSI) robuste et performant, capable de faire face aux cybermenaces toujours plus sophistiquées.

Des cyberattaques aux conséquences dévastatrices : un risque pour toutes les entreprises

En août 2022, l’hôpital de Corbeil-Essonnes a été paralysé pendant des semaines suite à une cyberattaque, entraînant l’annulation d’opérations chirurgicales et le report de consultations. Cette attaque, dont le coût s’élève à plusieurs millions d’euros, n’est qu’un exemple parmi tant d’autres. En 2023, le géant français de l’agroalimentaire Fleury Michon a été victime d’un ransomware ayant entraîné une perte de chiffre d’affaires estimée à 4 millions d’euros. Les PME ne sont pas épargnées : en 2022, 40 % des PME ont été victimes de cyberattaques, dont 95 % avaient une origine humaine(source CESIN 2023). Cela soulève la question de la manière de réduire le risque humain. Si la sensibilisation, les campagnes de phishing ou l’éducation sont autant d’outils à mobiliser pour atténuer ce risque, il est également efficace, voire plus, de réduire les surfaces d’attaque afin de bloquer les portes d’entrée dans son SI.

Les conséquences de ces attaques sont multiples et variées :

- Financières : pertes de chiffre d’affaires, coûts de remise en état, rançons…

- Opérationnelles : interruption de l’activité, perte de données, perturbation des processus…

- Juridiques : non-conformité au RGPD, sanctions financières…

- Image et réputation : perte de confiance des clients et partenaires, impact sur la marque…

Les menaces évoluent sans cesse : ransomware, phishing, attaques par déni de service, vol de données… Aucune entreprise n’est à l’abri, quelle que soit sa taille ou son secteur d’activité.

La norme ISO 27001 : un rempart structurant face à ces menaces

Face à cette réalité alarmante, la norme ISO 27001 offre un cadre structuré et éprouvé pour protéger votre entreprise des risques Cyber. Elle fournit une approche systématique pour identifier, évaluer et traiter les risques liés à la sécurité de l’information, permettant ainsi de mettre en place un système de management de la sécurité de l’information (SMSI) robuste et performant. Ce sont des formations d’environ une semaine qui offrent un cadre reconnu pour initier ou développer une démarche.

Le Lead Implementer : chef d’orchestre de votre sécurité de l’information

Le Lead Implementer ISO 27001 est un acteur clé dans la mise en œuvre et la gestion d’un SMSI conforme à la norme. C’est une personne qui a été formée et certifiée sur cette norme, qui en possède une expertise approfondie et connait les meilleures pratiques en matière de sécurité de l’information. Il peut être salarié ou consultant. Son rôle est multiple :

- Piloter le projet de mise en œuvre du SMSI : définir les objectifs, planifier les activités, mobiliser les ressources, suivre l’avancement et assurer la réussite du projet.

- Sensibiliser et former les collaborateurs : expliquer les enjeux de la sécurité de l’information, former les équipes aux bonnes pratiques et les accompagner dans le changement.

- Réaliser l’analyse de risques : identifier les actifs informationnels, évaluer les menaces et les vulnérabilités, et définir les mesures de sécurité appropriées.

- Mettre en œuvre les mesures de sécurité : déployer les solutions techniques, mettre en place les procédures et les politiques de sécurité, et assurer leur efficacité.

- Surveiller et améliorer le SMSI : suivre les indicateurs de performance, réaliser des audits internes, mettre en œuvre des actions correctives et préventives, et assurer l’amélioration continue du SMSI.

- Mettre à jour et communiquer la Politique de Sécurité de l’Information à l’ensemble des collaborateurs : pour s’assurer que chacun connaît ses responsabilités en matière de sécurité de l’information.

- Définir les stratégies de continuité : mettre en place des solutions de secours pour assurer la continuité des activités essentielles (sites de repli, sauvegardes, etc.).

GRC et cyberdéfense : deux faces d’une même pièce, au service de votre sécurité

La Gouvernance, le Risque et la Conformité (GRC) et la cyberdéfense sont deux facettes complémentaires et indissociables de la cybersécurité. La GRC, en tant que stratégie globale, définit les objectifs de sécurité, évalue les risques et met en place les politiques et procédures nécessaires pour les gérer. La cyberdéfense, quant à elle, se concentre sur les aspects opérationnels de la sécurité, tels que la détection et la réponse aux incidents, la protection des systèmes et des données, et la mise en œuvre de mesures de sécurité techniques.

Une approche GRC efficace permet de mieux cibler les efforts de cyberdéfense, en identifiant les risques les plus critiques et en allouant les ressources de manière optimale. De même, la cyberdéfense fournit des informations précieuses pour l’évaluation des risques et l’amélioration continue du SMSI. Ainsi, la GRC et la cyberdéfense travaillent main dans la main pour assurer une protection globale et efficace de votre entreprise.

Les bénéfices d’une formation ISO 27001 Lead Implementer

Cette formationpermet aux professionnels de la sécurité de développer les compétences nécessaires pour :

- Maîtriser les exigences de la norme ISO 27001 : comprendre les concepts clés, leur logique, les principes et les bonnes pratiques de la norme.

- Acquérir une expertise en gestion des risques : identifier, évaluer et traiter les risques liés à la sécurité de l’information de manière méthodique et efficace.

- Développer des compétences en leadership et en gestion de projet : piloter un projet de mise en œuvre d’un SMSI, mobiliser les équipes et assurer la réussite du projet.

- Obtenir une certification reconnue internationalement : valoriser ses compétences et son expertise en matière de sécurité de l’information

- Développer une vision stratégique de la cybersécurité : comprendre les enjeux business liés à la sécurité de l’information et aligner le SMSI sur les objectifs de l’entreprise

- Gérer les risques liés aux sous-traitants : identifier, évaluer et contrôler les risques liés à la sécurité de l’information introduits par les sous-traitants, en s’assurant de leur conformité aux exigences de la norme ISO 27001.

PME : ne négligez pas la GRC !

Les PME sont souvent moins bien préparées que les grandes entreprises pour faire face aux cybermenaces. Pourtant, elles sont des cibles de choix pour les cybercriminels, car elles sont perçues comme plus vulnérables. La mise en place d’une démarche GRC, même simplifiée, est essentielle pour les PME. Elle permet de sensibiliser les collaborateurs aux risques, de mettre en place des mesures de sécurité de base et de réagir efficacement en cas d’incident : mise en place de l’authentificationmultifacteur (MFA), de formations, test d’intrusion élémentaires, vérification des procédures de sauvegardes des données sensibles de l’activité, rafraichissement des mots de passe sensibles sont parmi les mesures simples mais très efficaces du dispositif Trop d’organisations ne les mettent en place qu’une fois l’intrusion réussie.

Agir dès maintenant pour protéger votre organisation

La cybersécurité est aujourd’hui une nécessité pour toutes les entreprises et administrations. Cela commence souvent et efficacement par une formation au référentiel ISO 27001 “Lead Implementer” d’un ou plusieurs cadres, ou au recours à un consultant certifié afin d’initier ou de renforcer l’expertise interne pour mettre en place un SMSI performant et résilient.

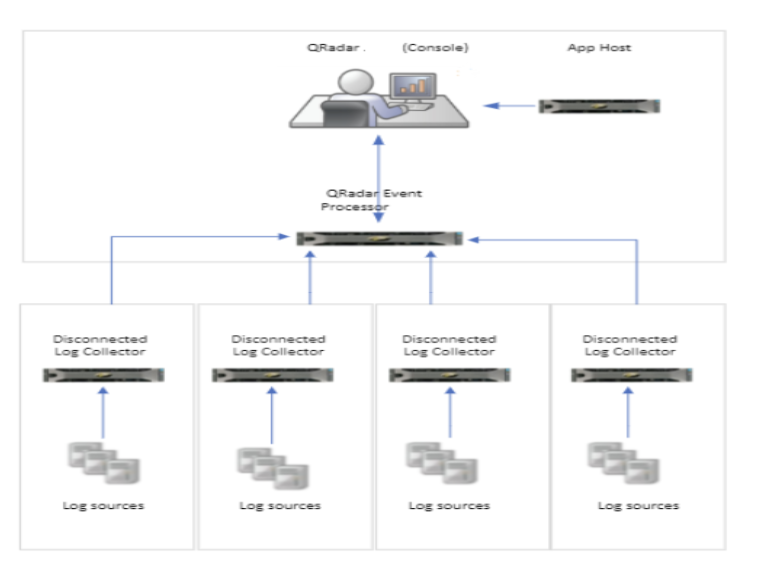

QRADAR

Qradar, développé par IBM, est une plateforme SIEM hautement évolutive et intégrée, conçue pour répondre aux besoins des entreprises très exigeantes en matière de sécurité. En combinant la surveillance des événements, la gestion des informations de sécurité et l’analyse avancée des menaces emergeantes, Qradar offre une visibilité simple et complète sur la cybersécurité de l’entreprise.

Qradar propose deux modèles de licence :

- Un modèle d’utilisation basé sur les événements par seconde (EPS) et les flux par minute (FPM)

- Un modèle Enterprise basé sur le nombre de serveurs virtuels gérés utilisés.

Les évolutions récentes de Qradar mettent l’accent sur l’automatisation et l’intégration pour améliorer l’efficacité opérationnelle et la détection des menaces en temps réel. Des fonctionnalités telles que l’intégration avec IBM Watson for Cyber Security permettent d’appliquer l’intelligence artificielle et l’analyse cognitive pour identifier les menaces émergentes et y répondre de manière proactive.

IBM QRadar peut être installé sur un seul serveur, mais selon les performances requises et les exigences de disponibilité, le SIEM peut aussi être construit à partir de plusieurs ressources.

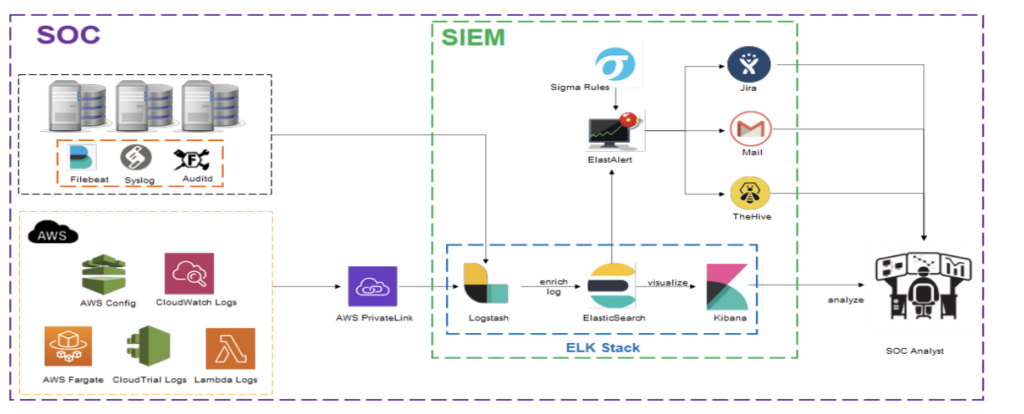

ELK (Elasticsearch, Logstash, Kibana)

ELK, également connu sous le nom de Stack ELK, est une suite de logiciels Open Source largement utilisée pour l’analyse des journaux et la visualisation des données. Composé d’Elasticsearch pour le stockage et la recherche, de Logstash pour la collecte et la transformation des données, et de Kibana pour la visualisation et le tableau de bord, ELK offre une solution complète et évolutive pour la gestion des logs et la sécurité, avec une pleine transparence sur le code source, maintenu par une communauté très active.

Les évolutions récentes d’ELK se concentrent sur l’amélioration des capacités de détection des menaces, sur la simplification de son déploiement et de son utilisation. Des modules spécifiques de sécurité ont été ajoutés pour faciliter l’intégration des journaux de sécurité et la détection des comportements suspects, renforçant ainsi la position d’ELK en tant que solution SIEM open source de premier plan.

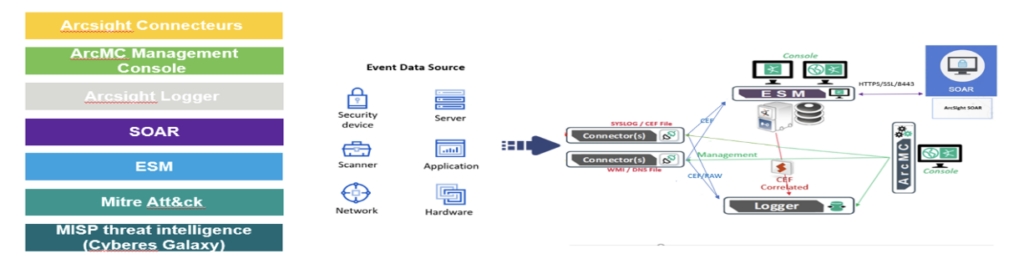

Arcsight, un acteur adapté aux infrastructures basées sur des datacenters

ArcSight, développé par Micro Focus/OpenText, est une plateforme SIEM hautement intégrée conçue pour répondre aux besoins complexes des grandes organisations. Il offre une gamme complète de fonctionnalités de sécurité, allant de la surveillance des événements à la gestion des informations de sécurité et à l’analyse avancée des menaces.

Les évolutions récentes d’ArcSight se concentrent sur l’amélioration de l’intégration avec d’autres outils de sécurité et sur le renforcement de sa capacité à détecter et à répondre aux menaces émergentes. De nouvelles fonctionnalités telles que l’automatisation des réponses aux incidents (SOAR) et l’intégration avec des technologies de pointe telles que l’IA renforcent la position d’ArcSight en tant que solution SIEM de premier choix pour les grandes organisations.

ArcSight facilite la visualisation, l’identification et l’analyse des menaces en intégrant des renseignements provenant de multiples sources de sécurité. Ses fonctionnalités comprennent :

- La surveillance des événements en temps réel et la corrélation avec les données d’ArcSight Enterprise Security Manager (ESM)

- L’analyse du comportement des utilisateurs avec ArcSight Intelligence (user behavior)

- La réponse et l’atténuation les cyberattaques avec ArcSight SOAR

- La coordination et la gestion des flux de données avec Transformation Hub

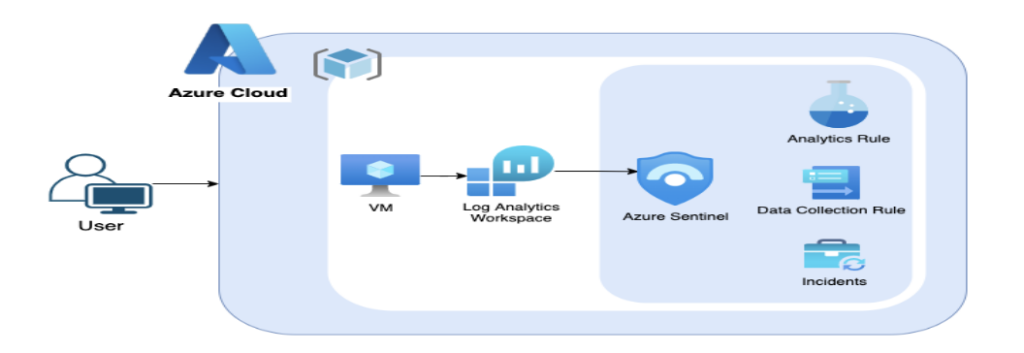

Microsoft Sentinel

Microsoft Sentinel est une plateforme de gestion de l’information et des événements de sécurité (SIEM) basée sur le cloud, particulièrement adaptée pour toutes les structures qui utilsent Azure. Elle permet aux organisations de collecter, analyser et agir sur les données de sécurité de l’ensemble de leur environnement informatique, y compris sur site et dans le cloud. Grâce à des fonctionnalités avancées telles que l’intégration native avec la galaxie de solutions Microsoft, l’intelligence artificielle et l’apprentissage automatique, Sentinel offre une visibilité approfondie sur les menaces, une détection rapide des incidents de sécurité et une réponse efficace aux cyberattaques.

En conclusion, il est important de bien choisir son SIEM !

Ces différentes technologies partagent la même philosophie, avec quelques différences de détail. Par la suite, le choix dépendra de l’infrastructure, du budget, des compétences disponibles et de la vision de chaque organisation.

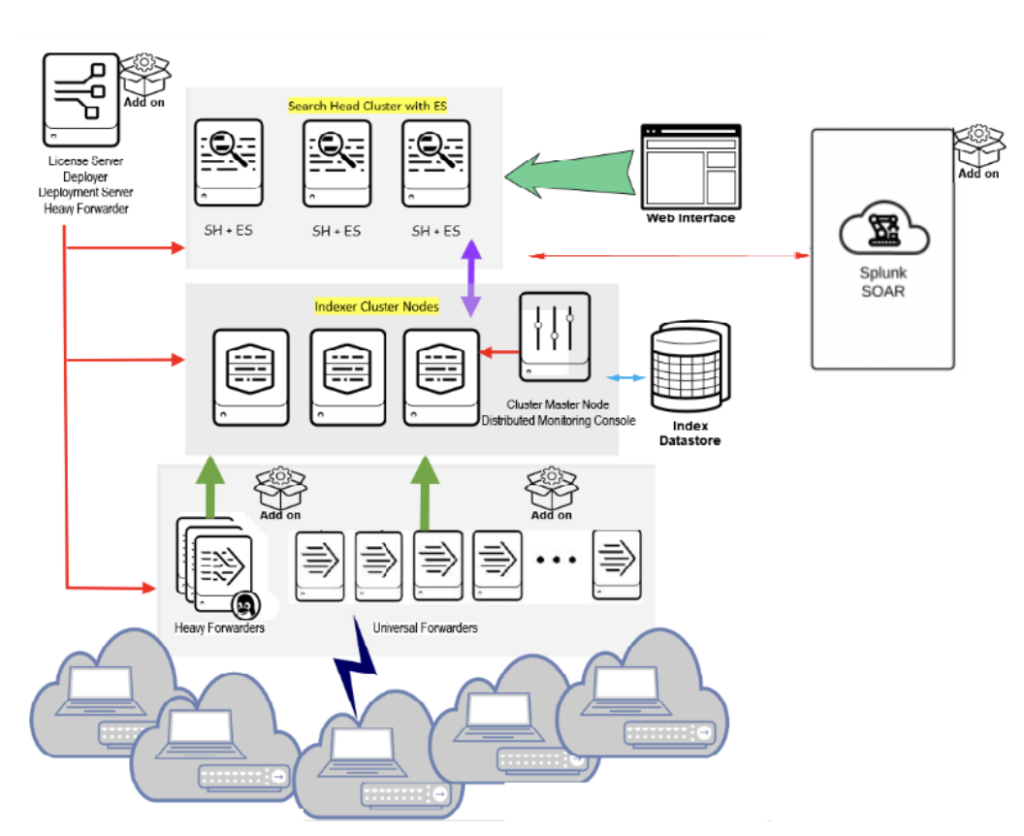

SIEM Splunk : Hautement flexible et évolutif, excellente capacité d’analyse des données non structurées, convivial pour les utilisateurs mais peut être coûteux pour les déploiements à grande échelle.

QRadar : Solide en termes de détection des menaces, bon support pour la conformité réglementaire, mais nécessite souvent une expertise spécialisée pour une mise en œuvre réussie.

ELK (Elasticsearch, Logstash, Kibana) : Solution open-source, hautement personnalisable, idéale pour les organisations ayant des besoins spécifiques, mais peut nécessiter des efforts supplémentaires pour la maintenance et la gestion.

ArcSight : Bonne capacité à détecter les menaces avancées, offre des fonctionnalités complètes de gestion des informations et des événements de sécurité (SIEM), mais peut être complexe à configurer et à gérer.

Microsoft Sentinel :Intégration native avec l’écosystème Microsoft et notamment Azure, forte capacité d’automatisation et d’orchestration grâce à l’intelligence artificielle, mais peut manquer de certaines fonctionnalités avancées présentes dans d’autres solutions.

A côté de ces solutions référentes, d’autres beaucoup plus accessibles émergent comme par exemple Logpoint qui a acquis récemment en France des références intéressantes.

Vous trouverez ici la vision du Gartner sur ces SIEM, et sur les autres solutions de marché. Ils ont évolué constamment pour relever les défis croissants de la sécurité informatique et les SOC sont mieux équipés que jamais pour protéger contre les menaces cyber les organisations qui s’en sont muni.

Les évolutions récentes des principaux SIEM témoignent de l’engagement continu des leurs éditeurs à fournir des solutions innovantes pour relever les défis de la sécurité informatique. En intégrant des technologies avancées telles que l’intelligence artificielle, et l’automatisation, ces plates-formes permettent aux entreprises de renforcer leur posture de sécurité et de mieux se protéger contre les cybermenaces, qui elles aussi progressent rapidement : ce jeu du chat et de la souris n’en est qu’à ses débuts !