JO Paris 2024 : les risques Cyber de cet immense événement

Plus de 4 milliards de téléspectateurs regarderont les Jeux Olympiques et Paralympiques de Paris2024. Toutes les grandes organisations, publiques et privées impliquées dans cet événement, sont très mobilisées de longue date sur les risques en cybersécurité. La flamme Olympique et les compétitions sportives seront la partie émergée de l’Iceberg, mais la dimension technologique de l’événement sera également considérable. Paris sera la capitale mondiale pendant quelques semaines, quoi de plus tentant pour les cyberattaquants ?

Les attaques pourront viser à perturber les opérations ou les medias, voler des données sensibles, ou même manipuler les résultats des compétitions, portant ainsi atteinte à la réputation et à l’intégrité des Jeux Olympiques.

Les Jeux Olympiques d’hiver 2018 en Corée du Sud ont été très perturbés par une attaque organisée, dès la cérémonie d’ouverture : c’est une des menaces identifiées, il y en a beaucoup d’autres.

Une Cible de Choix pour les Cyberattaques

Lors d’une intervention au Campus Cyber le 13 mai 2024, à 74 jours de l’ouverture des jeux, Franz Regul, le CISO de Paris 2024 pointait la dimension hors norme d’un tel événement, naturellement plus dimensionné que tous les précédents : 300.000 accrédités, donc le plus grand hôtel et restaurant du monde pendant quelques semaines, plus de 400.000 kilomètres de fibres, plus de 10.000 points d’accès gérés par l’organisation, et plusieurs fois cela de la part des partenaires, des énormes enjeux pour les médias et la billetterie…

Si l’équipe IT de Paris 2024 a du relever des défis titanesques, plus de 200 applications métiers à monter et sécuriser “from scratch”, il y a aussi des enjeux de Cybersécurité pour les infrastructures sportives existantes, avec quelques sujets de vétusté qui ont dû être gérés.

“We deliver dreams”

L’équipe IT interne Paris 2024 de plus de 200 personnes s’est largement entourée, notamment par ses partenaires technologiques Cisco et Eviden, mais aussi de tous les autres partenaires impliqués dans la cybersécurité de cette “Usine à Reve” : ce sont des milliers de personnes au total. Les scenarii d’attaque ont été anticipés depuis maintenant 4 ans, et chacun en mesure l’enjeu. Chacun sait qu’il y aura des attaques et ils ont cherché à se préparer au maximum de cas de figure par tous les moyens. L’ANSSI est également impliquée et joue un rôle important dans le dispositif.

Le deuxième cercle, ce sont tous les partenaires impliqués de près ou de loin dans l’événement, dans le secteur public et privé. Une forte coordination entre ces acteurs est en place. Ce sont eux le coeur du réacteur de ce magnifique rendez-vous.

Le troisième cercle, ce sont toutes les PMEs et ETI impliquées en tant que prestataires, elles sont très nombreuses, et en moyenne moins bien préparées. On peut tout imaginer pour les destabiliser, y compris des attaques visant à “mettre par terre” les sites web en les sursollicitant (“attaques DDOS”) ce qui n’est pas grave en soit. Mais cela peut défocaliser les équipes de réponse à incident, et cacher une autre attaque plus importante comme le pointe Benoit Delpierre, CTO Cybersécurité chez Eviden.

Le quatrième cercle, c’est la “Team France”, c’est à dire tous les sites web des organisations porteuses de près ou de loin de l’image de la France. Pour les JO de 2014 en Russie, les Cyberattaquants avaient défiguré des centaines de sites web sans aucun rapport avec les jeux, et c’est un risque sur lequel toutes les organisations peuvent encore intervenir : mettre en place le MFA (Multifactor Authentication), renouveler les mots de passe, réflechir à réduire sa surface d’exposition, mettre en place des formations pour les équipes notamment pour éviter les tentatives de phishing…

Quelques risques classiques identifiés

Il s’agit bien entendu des risques habituels, mais démultipliés par la taille gargantuesque de l’événement.

Les infrastructures critiques : les points d’accès des installations olympiques, l’energie, les réseaux de télécommunications, la billetterie, les systèmes de transport et d’hébergement sont tous des cibles potentielles : tout ce qui pourrait perturber le déroulement des événements et le flux des personnes. Les organismes d’interet vitaux (OIV) seront encore plus sensibles que d’ordinaire en raison de l’exposition médiatique énorme de l’événement. L’organisation est une « machine » importante, dont la « surface d’exposition » est naturellement à sa mesure.

Manipulation de l’information : les cyberattaquants pourraient chercher à perturber les médias y compris dans les diffusions en direct, manipuler les résultats des compétitions, à diffuser de fausses informations, semant ainsi la confusion et sapant la confiance du public dans l’intégrité de l’organisation des compétitions.

Vol ou détournement d’information : celles de athletes bien entendu, ce qui est déjà arrivé, mais aussi celles de tous les visiteurs.

Les Mesures de Sécurité

Pour contrer ces menaces, les organisateurs des Jeux Olympiques Paris 2024 ont mis en œuvre des mesures de sécurité robustes et multi-facettes, dont certains restent bien entendu confidentiels.

Une surveillance continue humaine d’équipe de réponse aux incidents : pour détecter et prévenir les cyberattaques avant qu’elles ne causent des dommages. Il faut focaliser ces équipes sur les attaques majeures car ce sont des ressources rares. On ne peut écarter aucune hypothèse, et pas même celle de l’exploitation d’une faille « Zero Day » qui serait conservée par les cyberattaquants pour cette occasion.

La collaboration internationale sera clé : comme le répète le Général Lecouffe, Deputy Executive Director d’Europol, la coopération entre les acteurs sera plus que jamais la clé du succès face aux Cyberattaquants. Il est important de partager les informations rapidement en cas de cyberintrusion ou même de cybermenace nouvelle sérieuse afin de ne pas être pris de vitesse par la cybermalveillance.

Conclusion : The Show must Go On !

Paris 2024 promet d’être un événement grandiose, espérons que la couche Cybersécurité reste invisible de la part des participants et du grand public. La priorité de tous sera que le spectacle laisse toute sa place aux rêves et que rien n’en trouble le déroulé. Il est encore temps d’y contribuer. Ce XXIè siècle est plein d’imprévu, et même si tout a été très bien préparé, il est crucial de ne pas sous-estimer les menaces existantes y compris sur l’esprit Olympique : reste la glorieuse incertitude du sport !

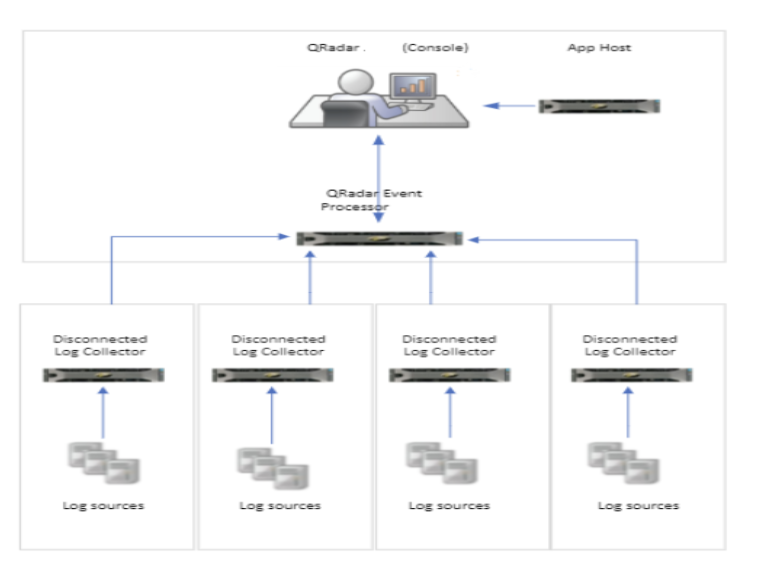

QRADAR

Qradar, développé par IBM, est une plateforme SIEM hautement évolutive et intégrée, conçue pour répondre aux besoins des entreprises très exigeantes en matière de sécurité. En combinant la surveillance des événements, la gestion des informations de sécurité et l’analyse avancée des menaces emergeantes, Qradar offre une visibilité simple et complète sur la cybersécurité de l’entreprise.

Qradar propose deux modèles de licence :

- Un modèle d’utilisation basé sur les événements par seconde (EPS) et les flux par minute (FPM)

- Un modèle Enterprise basé sur le nombre de serveurs virtuels gérés utilisés.

Les évolutions récentes de Qradar mettent l’accent sur l’automatisation et l’intégration pour améliorer l’efficacité opérationnelle et la détection des menaces en temps réel. Des fonctionnalités telles que l’intégration avec IBM Watson for Cyber Security permettent d’appliquer l’intelligence artificielle et l’analyse cognitive pour identifier les menaces émergentes et y répondre de manière proactive.

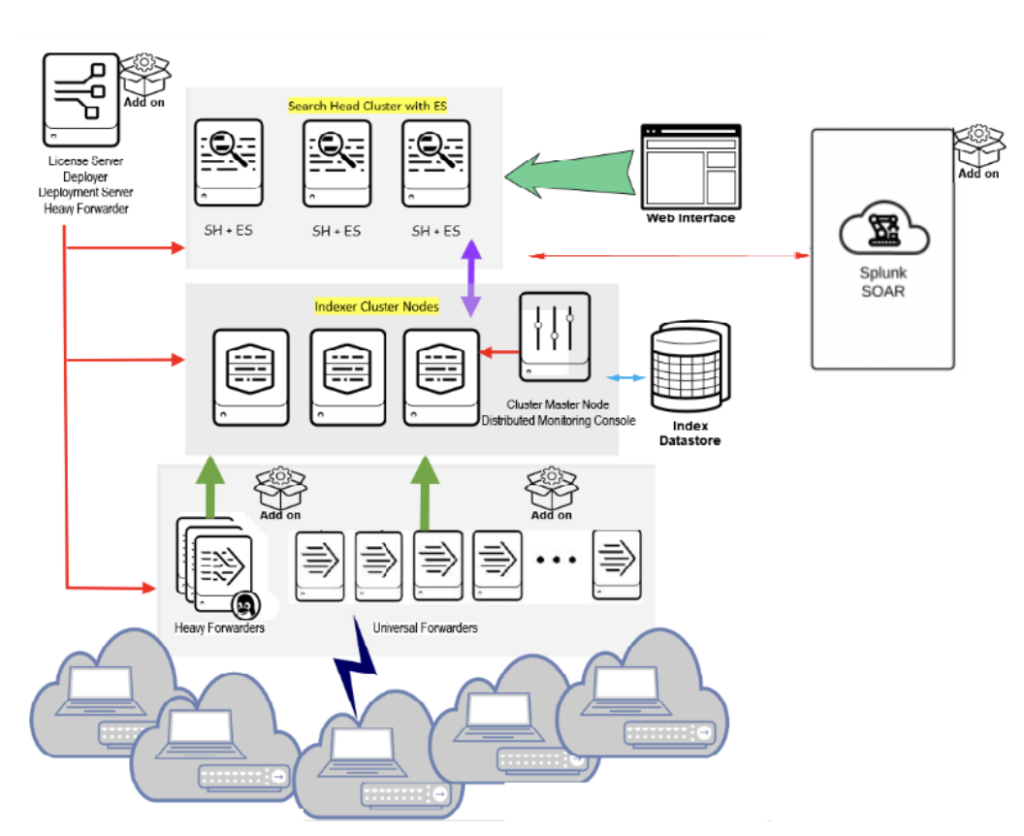

IBM QRadar peut être installé sur un seul serveur, mais selon les performances requises et les exigences de disponibilité, le SIEM peut aussi être construit à partir de plusieurs ressources.

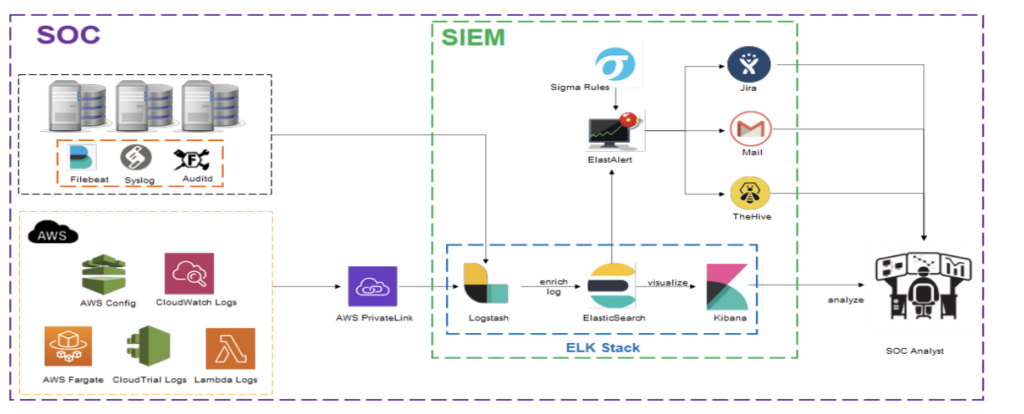

ELK (Elasticsearch, Logstash, Kibana)

ELK, également connu sous le nom de Stack ELK, est une suite de logiciels Open Source largement utilisée pour l’analyse des journaux et la visualisation des données. Composé d’Elasticsearch pour le stockage et la recherche, de Logstash pour la collecte et la transformation des données, et de Kibana pour la visualisation et le tableau de bord, ELK offre une solution complète et évolutive pour la gestion des logs et la sécurité, avec une pleine transparence sur le code source, maintenu par une communauté très active.

Les évolutions récentes d’ELK se concentrent sur l’amélioration des capacités de détection des menaces, sur la simplification de son déploiement et de son utilisation. Des modules spécifiques de sécurité ont été ajoutés pour faciliter l’intégration des journaux de sécurité et la détection des comportements suspects, renforçant ainsi la position d’ELK en tant que solution SIEM open source de premier plan.

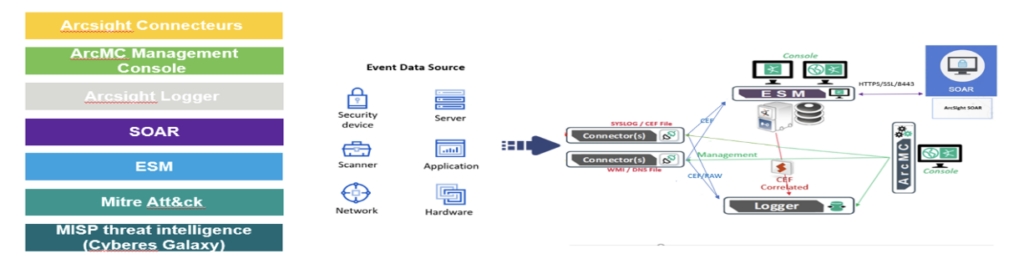

Arcsight, un acteur adapté aux infrastructures basées sur des datacenters

ArcSight, développé par Micro Focus/OpenText, est une plateforme SIEM hautement intégrée conçue pour répondre aux besoins complexes des grandes organisations. Il offre une gamme complète de fonctionnalités de sécurité, allant de la surveillance des événements à la gestion des informations de sécurité et à l’analyse avancée des menaces.

Les évolutions récentes d’ArcSight se concentrent sur l’amélioration de l’intégration avec d’autres outils de sécurité et sur le renforcement de sa capacité à détecter et à répondre aux menaces émergentes. De nouvelles fonctionnalités telles que l’automatisation des réponses aux incidents (SOAR) et l’intégration avec des technologies de pointe telles que l’IA renforcent la position d’ArcSight en tant que solution SIEM de premier choix pour les grandes organisations.

ArcSight facilite la visualisation, l’identification et l’analyse des menaces en intégrant des renseignements provenant de multiples sources de sécurité. Ses fonctionnalités comprennent :

- La surveillance des événements en temps réel et la corrélation avec les données d’ArcSight Enterprise Security Manager (ESM)

- L’analyse du comportement des utilisateurs avec ArcSight Intelligence (user behavior)

- La réponse et l’atténuation les cyberattaques avec ArcSight SOAR

- La coordination et la gestion des flux de données avec Transformation Hub

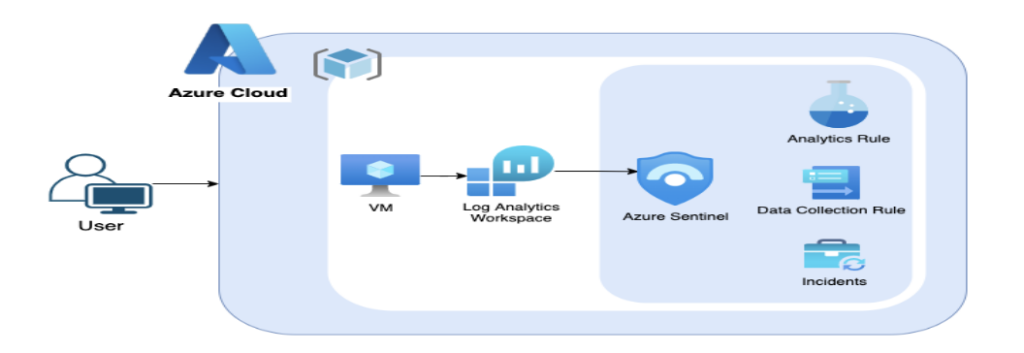

Microsoft Sentinel

Microsoft Sentinel est une plateforme de gestion de l’information et des événements de sécurité (SIEM) basée sur le cloud, particulièrement adaptée pour toutes les structures qui utilsent Azure. Elle permet aux organisations de collecter, analyser et agir sur les données de sécurité de l’ensemble de leur environnement informatique, y compris sur site et dans le cloud. Grâce à des fonctionnalités avancées telles que l’intégration native avec la galaxie de solutions Microsoft, l’intelligence artificielle et l’apprentissage automatique, Sentinel offre une visibilité approfondie sur les menaces, une détection rapide des incidents de sécurité et une réponse efficace aux cyberattaques.

En conclusion, il est important de bien choisir son SIEM !

Ces différentes technologies partagent la même philosophie, avec quelques différences de détail. Par la suite, le choix dépendra de l’infrastructure, du budget, des compétences disponibles et de la vision de chaque organisation.

SIEM Splunk : Hautement flexible et évolutif, excellente capacité d’analyse des données non structurées, convivial pour les utilisateurs mais peut être coûteux pour les déploiements à grande échelle.

QRadar : Solide en termes de détection des menaces, bon support pour la conformité réglementaire, mais nécessite souvent une expertise spécialisée pour une mise en œuvre réussie.

ELK (Elasticsearch, Logstash, Kibana) : Solution open-source, hautement personnalisable, idéale pour les organisations ayant des besoins spécifiques, mais peut nécessiter des efforts supplémentaires pour la maintenance et la gestion.

ArcSight : Bonne capacité à détecter les menaces avancées, offre des fonctionnalités complètes de gestion des informations et des événements de sécurité (SIEM), mais peut être complexe à configurer et à gérer.

Microsoft Sentinel :Intégration native avec l’écosystème Microsoft et notamment Azure, forte capacité d’automatisation et d’orchestration grâce à l’intelligence artificielle, mais peut manquer de certaines fonctionnalités avancées présentes dans d’autres solutions.

A côté de ces solutions référentes, d’autres beaucoup plus accessibles émergent comme par exemple Logpoint qui a acquis récemment en France des références intéressantes.

Vous trouverez ici la vision du Gartner sur ces SIEM, et sur les autres solutions de marché. Ils ont évolué constamment pour relever les défis croissants de la sécurité informatique et les SOC sont mieux équipés que jamais pour protéger contre les menaces cyber les organisations qui s’en sont muni.

Les évolutions récentes des principaux SIEM témoignent de l’engagement continu des leurs éditeurs à fournir des solutions innovantes pour relever les défis de la sécurité informatique. En intégrant des technologies avancées telles que l’intelligence artificielle, et l’automatisation, ces plates-formes permettent aux entreprises de renforcer leur posture de sécurité et de mieux se protéger contre les cybermenaces, qui elles aussi progressent rapidement : ce jeu du chat et de la souris n’en est qu’à ses débuts !