Les SOC, briques essentielles et évolutives de la Cyberdéfense

L’augmentation exponentielle des cyberattaques ces dernières années a renforcé le rôle des centres opérationnels de réponses aux incidents de sécurités, Security Operational Centers (SOC) en anglais, maintenant présents dans la quasi totalité des grandes organisations.

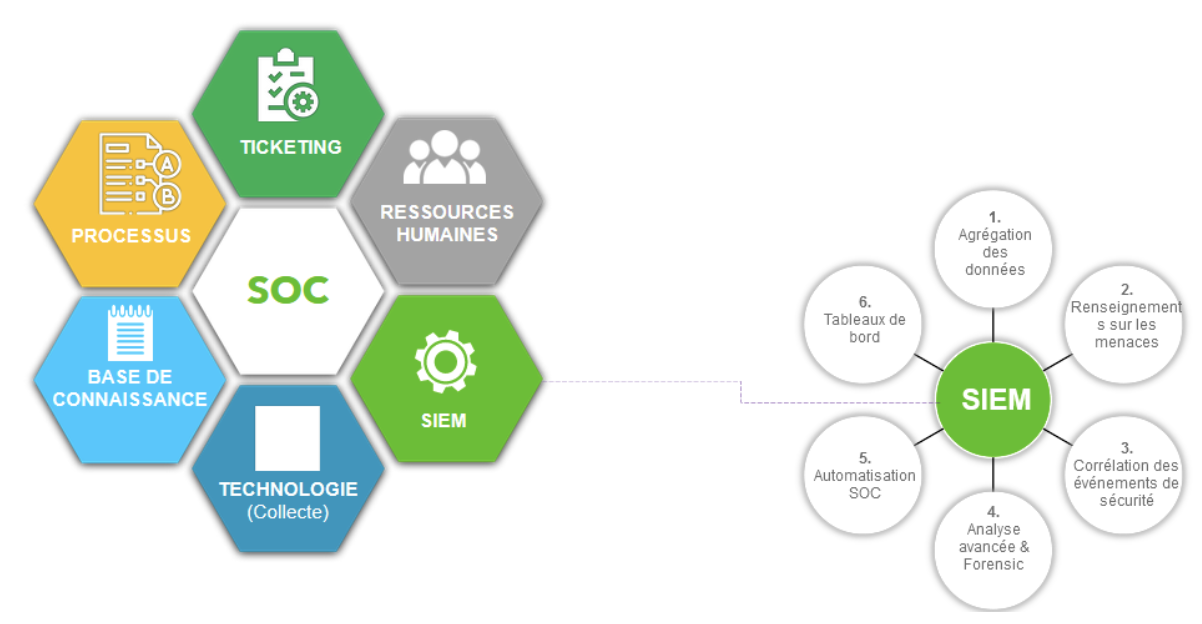

Un SOC, c’est tout d’abord des expertises et des processus rigoureux pour parer très rapidement à toute éventualité, mais ce sont aussi des outils en constante évolution.

L’organisation du SOC en différents poles

Les équipes SOC, qu’elles soient internes ou en externe, sont généralement organisées en une équipe de défense (Blue Team), une équipe qui va chercher les failles de l’organisation (Red Team), et une équipe en charge de l’intégration des nouvelles briques du dispositif (Build). Dans les plus grandes entreprises, un SOC peut être constitué de plusieurs centaines de personnes au total, avec des personnes jour et nuit sur le pont, parfois organisées pour passer le relai la nuit à une équipe d’un pays où il fait jour selon la logique « Follow the Sun ». Dans des organisations de quelques centaines ou de quelques milliers de personnes, les SOC sont souvent partiellement confiés à des prestataires externes très spécialisés qui mutualisent leurs opérations pour plusieurs clients.

Les SOC s’orientent de plus en plus vers une approche globale de la sécurité : ils travaillent en étroite collaboration avec d’autres départements de la DSI et avec les équipes de conformité réglementaire. La formation des équipes à la détection et à la réponse aux menaces potentielles est un point clé.

Le coeur technologique du SOC, c’est le moteur de génération du flux d’événement, ou SIEM (Security Information and Event Manager), des solutions d’automatisation qui s’améliorent de façon spectaculaire d’année en année. Les SIEM modernes intègrent aujourd’hui généralement des modules d’intelligence artificielle et d’apprentissage automatique, ce qui permet d’analyser d’identifier les flux suspects avec une pertinence grandissante.

Voyons quelques acteurs majeurs du SIEM.

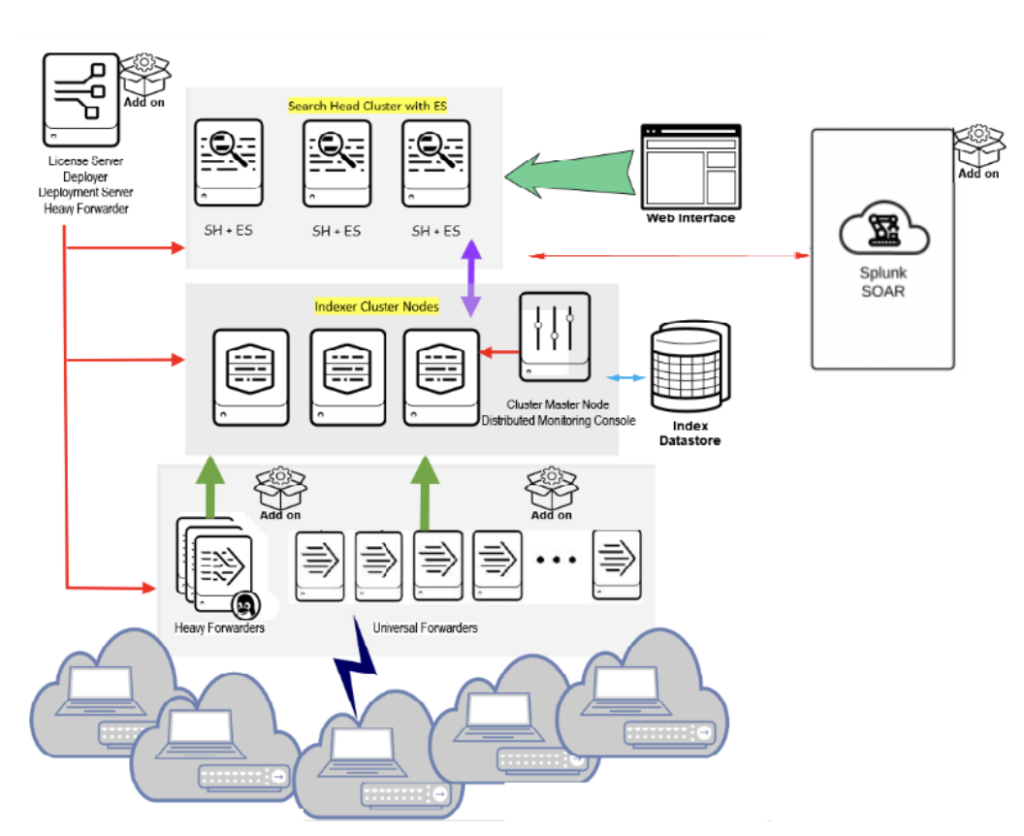

Splunk, une solution SIEM phare pour toutes les organisations Cloud centric

Splunk est l’un des SIEM les plus populaires et les plus reconnus sur le marché. Son modèle de licence est basé sur le nombre de Go/jour de journaux bruts des événements indexés en entrée. Connu pour sa flexibilité et sa puissance, Splunk permet de collecter, d’indexer et d’analyser de grandes quantités de données de sécurité en temps réel, et la solution a de magnifiques références. Sa capacité à traiter des données non structurées et structurées en fait un choix privilégié pour les entreprises de toutes tailles.

Les évolutions récentes de Splunk se concentrent sur l’intégration de l’intelligence artificielle et de l’apprentissage automatique pour améliorer la détection des menaces et la qualité de la réponse aux incidents de son module SOAR (Security Orchestration and Response).

QRADAR

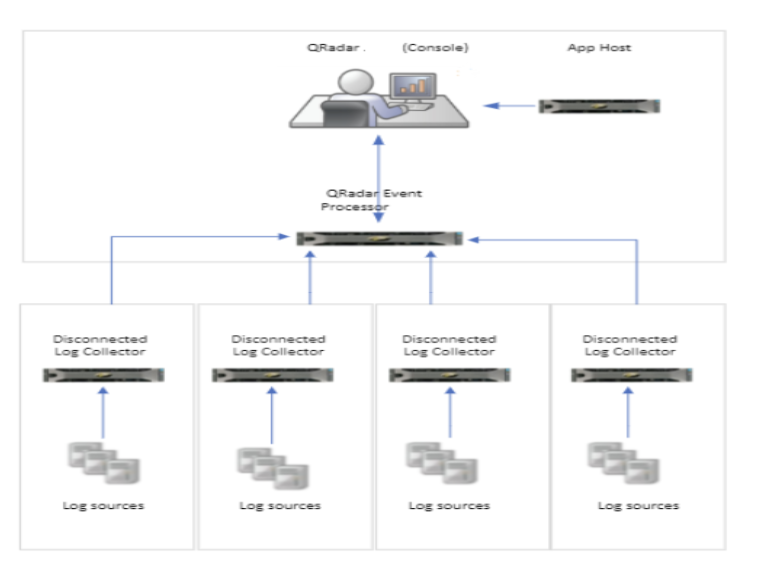

Qradar, développé par IBM, est une plateforme SIEM hautement évolutive et intégrée, conçue pour répondre aux besoins des entreprises très exigeantes en matière de sécurité. En combinant la surveillance des événements, la gestion des informations de sécurité et l’analyse avancée des menaces emergeantes, Qradar offre une visibilité simple et complète sur la cybersécurité de l’entreprise.

Qradar propose deux modèles de licence :

- Un modèle d’utilisation basé sur les événements par seconde (EPS) et les flux par minute (FPM)

- Un modèle Enterprise basé sur le nombre de serveurs virtuels gérés utilisés.

Les évolutions récentes de Qradar mettent l’accent sur l’automatisation et l’intégration pour améliorer l’efficacité opérationnelle et la détection des menaces en temps réel. Des fonctionnalités telles que l’intégration avec IBM Watson for Cyber Security permettent d’appliquer l’intelligence artificielle et l’analyse cognitive pour identifier les menaces émergentes et y répondre de manière proactive.

IBM QRadar peut être installé sur un seul serveur, mais selon les performances requises et les exigences de disponibilité, le SIEM peut aussi être construit à partir de plusieurs ressources.

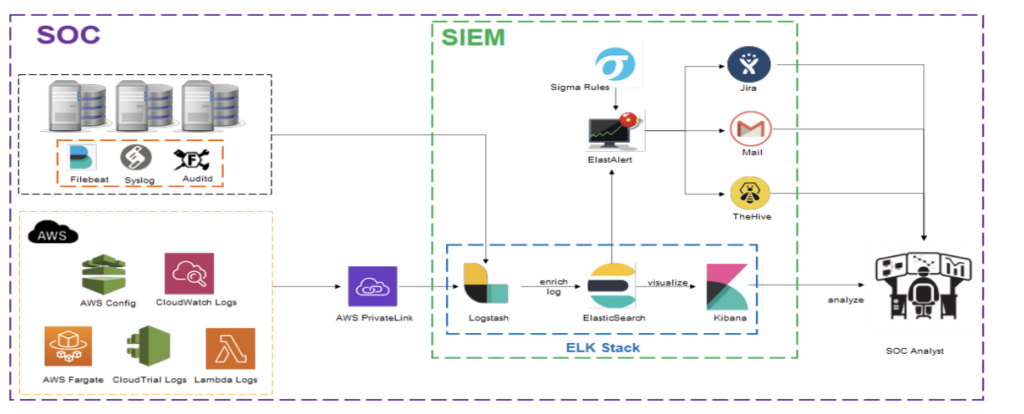

ELK (Elasticsearch, Logstash, Kibana)

ELK, également connu sous le nom de Stack ELK, est une suite de logiciels Open Source largement utilisée pour l’analyse des journaux et la visualisation des données. Composé d’Elasticsearch pour le stockage et la recherche, de Logstash pour la collecte et la transformation des données, et de Kibana pour la visualisation et le tableau de bord, ELK offre une solution complète et évolutive pour la gestion des logs et la sécurité, avec une pleine transparence sur le code source, maintenu par une communauté très active.

Les évolutions récentes d’ELK se concentrent sur l’amélioration des capacités de détection des menaces, sur la simplification de son déploiement et de son utilisation. Des modules spécifiques de sécurité ont été ajoutés pour faciliter l’intégration des journaux de sécurité et la détection des comportements suspects, renforçant ainsi la position d’ELK en tant que solution SIEM open source de premier plan.

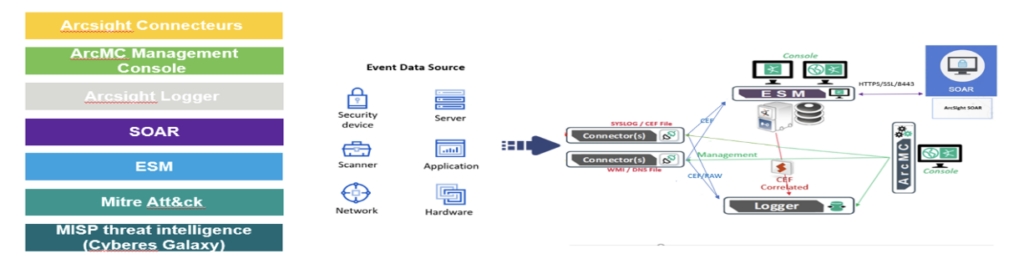

Arcsight, un acteur adapté aux infrastructures basées sur des datacenters

ArcSight, développé par Micro Focus/OpenText, est une plateforme SIEM hautement intégrée conçue pour répondre aux besoins complexes des grandes organisations. Il offre une gamme complète de fonctionnalités de sécurité, allant de la surveillance des événements à la gestion des informations de sécurité et à l’analyse avancée des menaces.

Les évolutions récentes d’ArcSight se concentrent sur l’amélioration de l’intégration avec d’autres outils de sécurité et sur le renforcement de sa capacité à détecter et à répondre aux menaces émergentes. De nouvelles fonctionnalités telles que l’automatisation des réponses aux incidents (SOAR) et l’intégration avec des technologies de pointe telles que l’IA renforcent la position d’ArcSight en tant que solution SIEM de premier choix pour les grandes organisations.

ArcSight facilite la visualisation, l’identification et l’analyse des menaces en intégrant des renseignements provenant de multiples sources de sécurité. Ses fonctionnalités comprennent :

- La surveillance des événements en temps réel et la corrélation avec les données d’ArcSight Enterprise Security Manager (ESM)

- L’analyse du comportement des utilisateurs avec ArcSight Intelligence (user behavior)

- La réponse et l’atténuation les cyberattaques avec ArcSight SOAR

- La coordination et la gestion des flux de données avec Transformation Hub

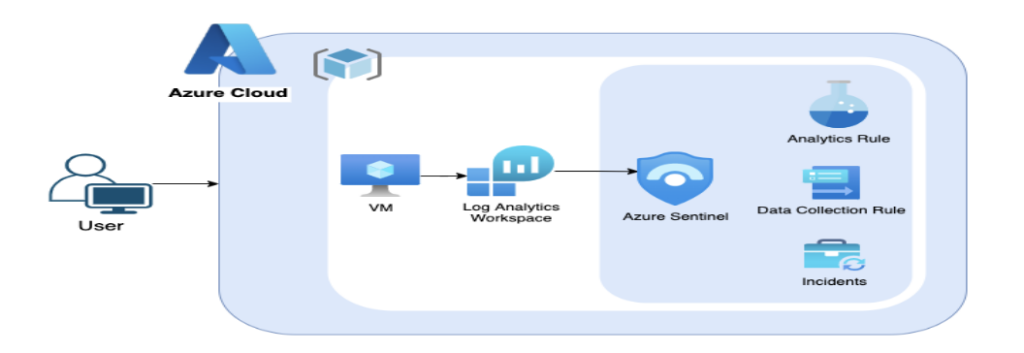

Microsoft Sentinel

Microsoft Sentinel est une plateforme de gestion de l’information et des événements de sécurité (SIEM) basée sur le cloud, particulièrement adaptée pour toutes les structures qui utilsent Azure. Elle permet aux organisations de collecter, analyser et agir sur les données de sécurité de l’ensemble de leur environnement informatique, y compris sur site et dans le cloud. Grâce à des fonctionnalités avancées telles que l’intégration native avec la galaxie de solutions Microsoft, l’intelligence artificielle et l’apprentissage automatique, Sentinel offre une visibilité approfondie sur les menaces, une détection rapide des incidents de sécurité et une réponse efficace aux cyberattaques.

En conclusion, il est important de bien choisir son SIEM !

Ces différentes technologies partagent la même philosophie, avec quelques différences de détail. Par la suite, le choix dépendra de l’infrastructure, du budget, des compétences disponibles et de la vision de chaque organisation.

SIEM Splunk : Hautement flexible et évolutif, excellente capacité d’analyse des données non structurées, convivial pour les utilisateurs mais peut être coûteux pour les déploiements à grande échelle.

QRadar : Solide en termes de détection des menaces, bon support pour la conformité réglementaire, mais nécessite souvent une expertise spécialisée pour une mise en œuvre réussie.

ELK (Elasticsearch, Logstash, Kibana) : Solution open-source, hautement personnalisable, idéale pour les organisations ayant des besoins spécifiques, mais peut nécessiter des efforts supplémentaires pour la maintenance et la gestion.

ArcSight : Bonne capacité à détecter les menaces avancées, offre des fonctionnalités complètes de gestion des informations et des événements de sécurité (SIEM), mais peut être complexe à configurer et à gérer.

Microsoft Sentinel :Intégration native avec l’écosystème Microsoft et notamment Azure, forte capacité d’automatisation et d’orchestration grâce à l’intelligence artificielle, mais peut manquer de certaines fonctionnalités avancées présentes dans d’autres solutions.

A côté de ces solutions référentes, d’autres beaucoup plus accessibles émergent comme par exemple Logpoint qui a acquis récemment en France des références intéressantes.

Vous trouverez ici la vision du Gartner sur ces SIEM, et sur les autres solutions de marché. Ils ont évolué constamment pour relever les défis croissants de la sécurité informatique et les SOC sont mieux équipés que jamais pour protéger contre les menaces cyber les organisations qui s’en sont muni.

Les évolutions récentes des principaux SIEM témoignent de l’engagement continu des leurs éditeurs à fournir des solutions innovantes pour relever les défis de la sécurité informatique. En intégrant des technologies avancées telles que l’intelligence artificielle, et l’automatisation, ces plates-formes permettent aux entreprises de renforcer leur posture de sécurité et de mieux se protéger contre les cybermenaces, qui elles aussi progressent rapidement : ce jeu du chat et de la souris n’en est qu’à ses débuts !